Roma – La sicurezza informatica, tematica nota da decenni, poiché divenuta universale ai vari settori della Pubblica Amministrazione e dell’economia in generale, a causa della enorme diffusione di internet e delle reti informatiche ed a cagione della straordinaria evoluzione degli scenari operativi informatici, viene soltanto oggi percepita come fondamentale nell’ambito dello sviluppo e dell’organizzazione delle strutture pubbliche e private, con più sensibilità, non sempre adeguata, rispetto al passato.

Il 2004, poi, potrebbe essere agevolmente battezzato come “l’anno della privacy”, in quanto ha visto un fiorire di convegni e libri sull’argomento, spesso figli di una sottocultura normativa che ha obbligato il legislatore ad indicare con maggiore rigore all’utenza quelle che sono le misure minime nel trattamento dei dati personali, nonostante tutto comunque disattese, a parere di molti. Tutto cio’ quasi dimenticando che la legge sulla “privacy” ( rectius , sulla riservatezza dei dati) risale al 1996 e il Documento Programmatico sulla sicurezza almeno dal 1999.

Contestualmente si registra, sfortunatamente, un livello di alfabetizzazione quasi esclusivamente con riguardo alla terminologia utilizzata, in luogo di un serio studio dell`argomento “sicurezza e riservatezza”. Parole misteriose e quasi magiche di qualche tempo fa come “Firewall”, “IDS” o ancora “Phishing”, pronunciate da qualunque semi-addetto ai lavori con un sorriso compiacente, si sposano spesso con la mancanza di consapevolezza informatica o, peggio ancora, con un falso senso di sicurezza, comportando nella stragrande maggioranza dei casi un indebolimento sensibile dell`intera catena della sicurezza.

L`inferno del File-Sharing

E’ necessario premettere che mentre fino a pochi anni or sono, comunque, la limitata diffusione dei mezzi di comunicazione informatici e la scarsissima presenza di utenze connesse alla rete mondiale, oltre ai costi quasi proibitivi delle stesse, avevano determinato un fattore di rischio per l`utente “ordinario” molto prossimo allo zero, oggi la repentina espansione degli accessi a banda larga ed i costi relativamente più contenuti hanno reso i sistemi come il file-sharing alla portata di chiunque.

Analogamente, in azienda, sono aumentate le connessioni always on tra la rete interna e quella internet, spesso chiudendo un occhio sulle installazioni di software non “ufficiali” da parte dei dipendenti oppure, peggio ancora, consentendo la cattiva abitudine di collegarsi con notebook privati -o promiscui- alla rete aziendale.

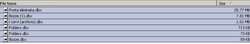

In tal modo, quindi, decine di migliaia di italiani hanno potuto avvicinarsi a questo nuovo mondo, quello della condivisione “dei saperi” dove, magari nel segno di una passione comune (spesso musicale), ci si ritrova a condividere – più o meno coscientemente – anche altre risorse, talvolta di natura professionale. Un esempio di ricerca di file PST su eMule

Per testare il livello, più o meno consapevolmente basso di sicurezza informatica dell’utenza, basta poco. Infatti, senza particolari azioni criminali, senza violare alcun domicilio informatico, basta entrare in un qualunque sistema di file sharing e digitare, invece dei soliti MP3, AVI, Zip o ISO, tre lettere molto meno utilizzate, o conosciute: “PST”, acronimo che identifica le caselle di posta elettronica di Microsoft Outlook. Come d`incanto appaiono, come dal nulla, le caselle di posta elettronica di utenti che, nella frenesia del condividere, mettono a disposizione direttamente e inconsapevolmente (si spera!) tutto il disco rigido.

Ignorano, questi amici, le informazioni strettamente personali che un atteggiamento di questo tipo può compromettere, non solo con riguardo ai dati propri, dei quali di certo avrebbero potuto disporre, ma di quelli dei loro interlocutori, dei loro clienti, del loro avvocato o commercialista, delle loro amanti, dei loro amici che gli confidano un segreto via posta elettronica.

Ricercando infatti PST o DBX (quest`ultimo contiene gli archivi di Outlook Express) si ottengono gli archivi di posta elettronica, lo storico di tutti i messaggi inviati e/o ricevuti assieme alla lista dei contatti di Outlook. Come se l`infrazione delle basilari regole di riservatezza dei dati personali non fosse sufficiente, in molti casi si ritrovano e-mail contenenti codici di accesso a siti web, magari richieste tramite le varie funzioni quali ad esempio le svariate “Ho dimenticato la Password” .

Una ghiotta occasione di finire nel mirino dei ladri di identità, gente disposta a ricattare per le informazioni oppure vittima di “semplici” casi di spionaggio industriale.

Una ghiotta occasione di finire nel mirino dei ladri di identità, gente disposta a ricattare per le informazioni oppure vittima di “semplici” casi di spionaggio industriale.

Un esempio di ricerca di file MDB su EMule

La ricerca nella rete delle condivisioni continua, senza fermarsi alle prime impressioni, oltre che ai primi scandali. Una ricerca di file del tipo.zip potrebbe rivelare altri documenti personali, una lettera d’amore alla vicina di casa oppure la missiva “anonima” mai trasmessa al capo ufficio, magari documenti fiscali dell’azienda o una golosa contabilità in nero, oppure le assenze per malattia dei propri dipendenti. Una più agevole ricerca di “fotografie.zip” potrebbe comportare, dopo l’avvento delle macchine fotografiche digitali, il ritrovamento di immagini che ordinariamente non vengono esposte in pubblico o della cui esistenza la maggior parte delle persone non è a conoscenza.

Che dire poi di una ricerca con “contratto” e di file DOC, XLS, PPT?

Come per magia appaiono progetti di società, visure di bilanci, presentazioni di conferenze o di offerte commerciali.

Un piccolo “sondaggio” ha consentito di registrare la condivisione, peraltro, di un’intera contabilità di alcune aziende, con evidenti posizioni (in rosso) con i fornitori, oppure addirittura un intero disco del server principale aziendale, con tanto di storico di contratti, clienti, fatturazioni di quasi 8 anni. Il tutto per la sola necessità di accedere ad un ristretto “grosso giro” di file sharing,il cui ingresso era subordinato alla condivisione di grossi spazi di disco, al fine di evitare utenti di piccole dimensioni.. Il caso Google – Un esempio di ricerca di file PST su Google

Il problema, comunque, non si limita ai sistemi P2P: l’avvento di Internet e degli spazi di hosting a prezzo irrisorio, con bassa affidabilità ma con nessun vincolo di spazio web, ha portato a risultati simili, anche se meno frequenti, utilizzando sistemi di ricerca molto più diffusi, come ad esempio il motore di ricerca Google.

Una ricerca di file PST su Google fornisce risultati angoscianti, come quelli per documenti word, che vengono anche internamente indicizzati) e per file di Quicken (noto programma di contabilità).

La difesa

La domanda nasce spontanea: come difendersi da questi ed altri problemi? Beh, innanzitutto ricordandosi dove finisce il proprio computer e dove inizia il web, o meglio “la rete”.

Sembra un concetto semplice, ma molte volte non ci rendiamo conto che moltissime nostre informazioni vengono pubblicate in server di rete o in sistemi accessibili dall`esterno.

In ambito lavorativo i sistemi di file-sharing hanno ben pochi utilizzi empirici, anche se paradossalmente la condivisione è nata proprio per motivi scientifici e universitari: per condividere sperimentazioni, risultati o statistiche in posti diversi, in un mondo molto più piccolo e ristretto di oggi. In generale, comunque, raramente risulta necessario per i propri impiegati scaricare musica, film o quant`altro e, anche se lo fosse, sarebbe sempre possibile lasciare disponibile una unica macchina da cui farlo. Bloccare i sistemi di file-share , inoltre, è anche relativamente semplice ed indolore nella stragrande maggioranza delle architetture di rete della PMI o della Pubblica Amministrazione italiana.

Un altro importante punto da sottolineare è il continuo e costante controllo delle risorse di rete, nel rispetto del compliance program e delle varie normative, tra le quali su tutte l’art. 4 dello statuto dei lavoratori. Tecnicamente, un controllo ben organizzato del software installato sulle singole macchine può efficacemente prevenire problemi a posteriori che sarebbero impossibili da sradicare una volta consolidatisi.

Infine, la maggiore alleata alla risoluzione di problemi di questo tipo, puo’ essere proprio la formazione delle persone coinvolte, la loro preparazione di base, l’informazione continua e l’aggiornamento. Infatti, a questo punto viene da chiedersi se il costoso sistema di Firewall, i continui aggiornamenti degli antivirus e la corsa all’ultima patch siano veramente importati o almeno più importanti della formazione del personale. Come indicato in più occasioni, quindi, il punto debole della chain of security non è quasi mai l’addetto IT, ma gli ultimi rami dell’organigramma aziendale (segretarie, addetti call-center, “data entristi”) che possono compromettere la sicurezza dell’intero sistema con un click di condivisione errato.

Con l’incessante e prepotente espansione della tecnologia e della sicurezza dei sistemi, il punto debole rimane essere, sempre di più, quel “piccolo” uomo, schiacciato da se stesso e dai suoi errori, tanto da aver “costretto” il legislatore, anche in questo caso, a ribadire l’obbligo di formazione del personale.

Infatti, oltre agli adempimenti materiali ed informatici prescritti nelle misure minime sulla privacy, già ai tempi del D.P.R. 318/99, era stata prevista “l’elaborazione di un piano di formazione per rendere edotti gli incaricati del trattamento dei rischi individuati e dei modi per prevenire i danni.” Nel “nuovo” Testo Unico Privacy, all’allegato B, nell’ambito del Documento programmatico sulla sicurezza, al punto n. 19.6. si precisa che lo stesso debba contenere la “previsione di interventi formativi degli incaricati del trattamento, per renderli edotti dei rischi che incombono sui dati, delle misure disponibili per prevenire eventi dannosi, dei profili della disciplina sulla protezione dei dati personali più rilevanti in rapporto alle relative attività, delle responsabilità che ne derivano e delle modalità per aggiornarsi sulle misure minime adottate dal titolare. La formazione è programmata già al momento dell’ingresso in servizio, nonché in occasione di cambiamenti di mansioni, o di introduzione di nuovi significativi strumenti, rilevanti rispetto al trattamento di dati personali”.

Queste sono indicazioni forse troppo ovvie ma che, tuttavia, come già detto, hanno trovato formale riconoscimento soltanto di recente, con il citato Testo Unico sulla Privacy il quale ha, per così dire, imposto il “buon senso informatico” in ogni ambito, da quello casalingo a quello professionale. Il T.U. ha introdotto l’utilizzo, per il trattamento dei dati personali, sensibili o giudiziari di terzi, del cosiddetto “Documento programmatico della sicurezza”, il quale stabilisce sanzioni amministrative e, talvolta, penali per violazioni alla norma.

Tutto questo secondo una filosofia di base, per la quale “la sicurezza totale non esiste: informatevi, tenetevi aggiornati, prevenite”.

dott. Gerardo Costabile

( IACIS member)

Matteo LK G.P. Flora

(Direttore IT “Alvillage”, Consulente informatico della Procura della Repubblica di Milano)