Non serve altro che il numero di telefono della vittima potenziale per condurre un attacco che permette in molti casi di prendere il completo controllo del dispositivo Android della vittima: in attesa della presentazione in programma presso il Def Con nei prossimi giorni, Joshua Drake, ricercatore della security company Zimperium, ha tratteggiato l’attacco come efficace per 950 milioni di device, il 95 per cento dei dispositivi Android in circolazione.

Le sei vulnerabilità che rendono possibile il crack, spiega Drake, risiedono nella componente Stagefright , responsabile della gestione di diversi formati di file multimediali. Per sfruttare la paggiore di queste vulnerabilità basta indirizzare l’utente verso un video appositamente confezionato sul Web o inviarlo come messaggio.

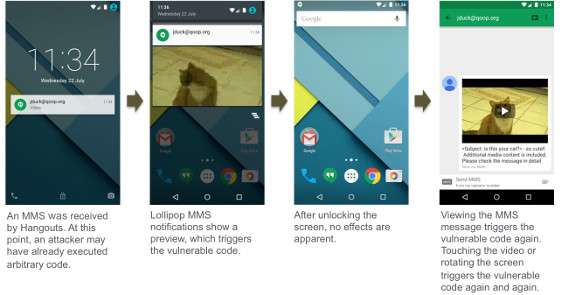

Poiché la libreria si occupa di generare anteprime e di gestire i metadati dei file, a seconda delle applicazioni da cui il file è veicolato, non è necessario che l’utente lo apra, o addirittura che riceva una notifica di avvenuta ricezione. Se ad esempio per l’app Messenger per i Galaxy Nexus animati da Ice Cream Sandwich è indispensabile che la vittima visualizzi l’MMS, ha spiegato Drake a Forbes , procedendo con l’app di messaggistica Google Hangouts è possibile per l’attaccante prevenire la notifica e cancellare il file veicolo dell’attacco, prendendo il controllo del dispositivo senza che l’utente si accorga di alcunché.

A seconda del dispositivo colpito, l’attaccante potrebbe guadagnare diversi privilegi: Drake stima che nel 50 per cento dei casi l’attacco può garantire un livello di accesso root al sistema, e quindi il completo controllo del dispositivo, mentre negli altri casi il malintenzionato potrebbe accedere a microfono, fotocamera e memoria esterna.

Le vulnerabilità, ha spiegato Drake, coinvolgono i sistemi Android a partire dalla versione 2.2 (Froyo): tra il mese di aprile e il mese di maggio il ricercatore si è premurato di avvertire Google e di proporre delle patch che Mountain View ha implementato nel proprio codice nel giro di poche ore. Spetta però ai partner procedere alla distribuzione degli aggiornamenti, di cui ad oggi non è nota la tempistica. Anche Firefox e Firefox OS, che approfittano di una versione modificata della componente Stagefright, risultavano vulnerabili: Mozilla ha già provveduto a sistemare il problema. Lo stesso vale per il sistema operativo PrivatOS per Blackphone, sicuro a partire dalla versione 1.1.7.

Gaia Bottà