Non è un APT (Advanced Persistent Threath) comune l’ultimo scoperto dai laboratori Kaspersky e Symantec . Il malware, ribattezzato ProjectSauron (prendendo ancora una volta ispirazione da una stringa contenuta nel codice), ha un design estremamente complesso e raggiunge un livello di sofisticazione tipico dei malware sponsorizzati da nazioni sovrane . Come però da copione in casi del genere, Kaspersky e Symantec non si sbilanciano nel fare ipotesi su quale possa essere.

La scoperta risale allo scorso Settembre, quando un cliente di un’agenzia governativa non meglio specificata ha messo sotto contratto Kaspersky per analizzare del traffico anomalo osservato sulla rete interna. Gli analisti dell’azienda russa hanno seguito le tracce fino a scovare una libreria caricata nella memoria di un controller di dominio Windows, mascherata da filtro e controllo qualità password . Con questa strategia il malware ha raggiunto l’obiettivo della persistenza in memoria (il filtro viene caricato automaticamente ad ogni login) e messo le mani su tutta una serie di dati sensibili come password, chiavi crittografiche, configurazioni e indirizzi pertinenti a ogni software di cifratura in esecuzione, apparentemente il suo principale obiettivo .

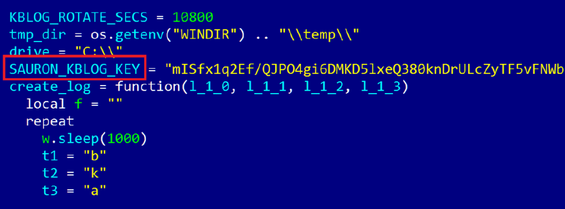

Una volta scoperto, gli esperti delle due aziende sono riusciti a retrodatare le prime attività di ProjectSauron fino al 2011. Il malware è stato scovato nei sistemi di circa 30 vittime , appartenenti ad agenzie governative, centri di ricerca scientifici, organizzazioni militari, aziende di telecomunicazioni e istituzioni finanziarie in Russia, Iran, Ruanda, Cina, Svezia, Belgio e “in paesi di lingua italiana”, ma a Kaspersky si dicono convinti che questa sia “solo la punta dell’iceberg”. A rendere lento il processo di identificazione è il livello di sofisticazione di ProjectSauron e la sua architettura modulare , con almeno 50 estensioni scritte in Lua attualmente identificate. La nuova minaccia si adatta alla configurazione delle vittime e quindi ha precluso ai ricercatori la possibilità di cercare “schemi che si ripetono”: il primo corso di azione nel metodo di lavoro tipico di chi va alla ricerca di nuovi esemplari di malware. ProjectSauron (noto anche come Remsec ) non riutilizza server, domini, indirizzi IP per il Command & Control , che rimangono univoci tra target diversi.

Al momento non è ancora noto il vettore di infezione originale utilizzato da ProjectSauron per inserirsi nei sistemi vittima. Una volta fatto, il malware rimane “cellula dormiente” fino a un segnale di risveglio che arriva via rete. ProjectSauron è anche in grado di sottrarre dati da sistemi air gapped , ovvero fisicamente isolati e privi di qualsiasi connessione di rete, una delle pratiche di sicurezza più stringenti generalmente in uso nei sistemi critici. Per farlo il malware intercetta la creazione di pennette USB e le dota di un filesystem nascosto , un’area invisibile posta nella porzione finale dello storage USB in cui vengono salvati file estratti dal sistema isolato. Rimane aperta la questione di come poi gli attaccanti riescano a mettere le mani su questi dati filtrati, probabilmente nel momento in cui la pennetta viene inserita in un sistema connesso. I ricercatori sospettano l’utilizzo di una vulnerabilità 0-day , anche questa ancora da identificare. Se, come sostengono i suoi scopritori, ProjectSauron sembra “aver fatto suoi i pregi e corretto i difetti di precedenti malware di Stato come Regin o Stuxnet “, non sarà affatto semplice.

Stefano De Carlo