Alcuni esperti di Talos , gruppo di ricerca Cisco in ambito sicurezza informatica, in un interessante blog post hanno recentemente pubblicato i dettagli di una campagna di attacco da essi rilevata avente come obiettivo la diffusione del trojan bancario Zeus Panda , sfruttando tecniche di Search Engine Optimization (SEO).

Zeus Panda è un malware noto: derivato dal famoso banking trojan Zeus (trojan horse che colpisce gli home banking rubando le credenziali di accesso o automatizzando transazioni illecite), è stato individuato la prima volta a marzo del 2016 da Proofpoint .

Veniva scaricato sul sistema della vittima mediante documenti Microsoft Word inviati tramite email, sfruttando le vulnerabilità CVE-2014-1761 (corruzione della memoria e conseguente esecuzione di codice arbitrario tramite file RTF appositamente forgiati) e CVE-2012-0158 (esecuzione di codice arbitrario mediante controlli OCX appartenenti alla libreria MSCOMCTL.OCX, in Office 2003) e – in una successiva campagna di infezione – una macro Bartallex.

Successivamente, il trojan è stato incluso in svariati exploit kit, tra cui l’Angler Exploit Kit, il Nuclear Exploit Kit e il Neutrino Exploit Kit; è quindi riapparso nel mese di agosto 2017 colpendo sistemi nel Regno Unito e da Settembre anche italiani.

Nei giorni scorsi, infatti, la Polizia Postale ha rilasciato un comunicato riguardante una campagna di spear phishing basata sull’invio di email contenenti falsi bollettini F24 , in apparenza inviate da parte dell’Agenzia delle Entrate ma contenenti in allegato proprio una variante di tale malware.

La campagna descritta da Talos, invece, oltre che da un’ulteriore variante di tale malware, presenta un differente vettore di attacco: il processo di infezione è infatti condotto sfruttando tecniche SEO per inquinare le pagine dei risultati delle ricerche Google ( SERP , Search Engine Result Page) relative a parole chiavi comuni dell’ambito finanziario, inserendo riferimenti a siti malevoli.

Niente di eccessivamente sofisticato, sia chiaro: attacchi di questo tipo sono ben noti da tempo e costituiscono una minaccia che chi si occupa di SEO per professione conosce molto bene.

L’attaccante, generalmente, inizia a pubblicare pagine Web richiamanti contenuti e keyword riferiti ad uno specifico contesto, facendo così aumentare il ranking delle stesse su Google. Per ridurre notevolmente l’ effort relativo all’indicizzazione, è possibile altresì che l’attaccante prenda di mira siti noti, già ben indicizzati, inserendo nel contenuto le keyword da inquinare; l’algoritmo di Mountain View farà poi il resto.

È proprio con tale modalità che avviene l’infezione in questo caso specifico: l’attaccante compromette siti Web aziendali con una reputazione alta e con un numero elevato di recensioni utente, inserendo nel codice HTML le keyword target.

Alcuni esempi di parole chiave utilizzate sono:

– “nordea sweden bank account number”

– “al rajhi bank working hours during ramadan”

– “how many digits in karur vysya bank account number”

– “free online books for bank clerk exam”

– “how to cancel a cheque commonwealth bank”

– “salary slip format in excel with formula free download”

– “bank of baroda account balance check”

– “bank guarantee format mt760”

– “free online books for bank clerk exam”

– “sbi bank recurring deposit form”

– “axis bank mobile banking download link”

Nell’analisi di Talos è emerso che i titoli delle pagine utilizzati per condurre tale attacco contengono anche altre stringhe come:

– “found download to on a forum”

– “found global warez on a forum”

– “can you download free on the site”

– “found download on on site”

– “can download on a forum”

– “found global downloads on forum”

– “info site download to on forum”

– “your query download on site”

– “found download free on a forum”

– “can all downloads on site”

– “you can open downloads on”

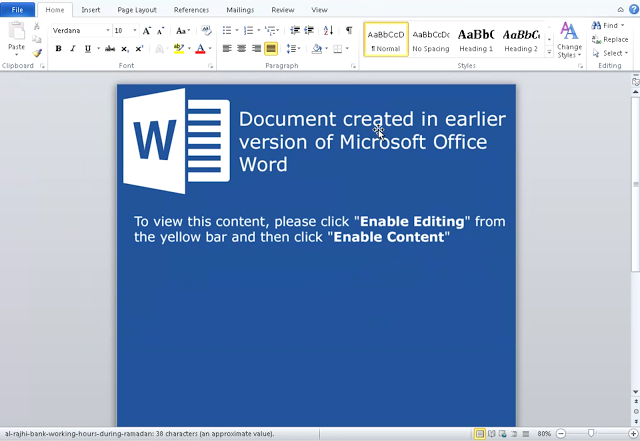

Nel momento in cui la vittima apre il sito infetto vengono effettuati molteplici reindirizzamenti per tentare l’esecuzione di codice malevolo: viene quindi richiamato uno script Javascript da un sito esterno, il quale a sua volta richiama un URL, che tramite redirect 302 avvia il download di un documento Word da un ulteriore sito di terze parti. L’aspetto grafico di tale documento invita l’utente ad abilitare l’esecuzione delle macro, che provvedono ad effettuare il download e l’esecuzione del malware tramite PowerShell.

Come rivelato da GData lo scorso agosto, Zeus/Panda è in grado di ispezionare l’ambiente nel quale viene eseguito , evitando la detonazione nel caso in cui venga lanciato in una sandbox o in una macchina virtuale ; sono stati implementati infatti controlli specifici per VMware , VirtualPC , VirtualBox , Parallels , Sandboxie , SoftIce e Wine ; ulteriori check vengono effettuati nel caso in cui sul sistema siano presenti strumenti di malware analysis come IDA , Process Monitor , Process Explorer , Process Hacker , RegShot e gli interpreti Python e Perl. Se anche solo uno di questi strumenti è presente, il malware si auto-elimina dal sistema mediante l’esecuzione di uno script batch.

Il valore aggiunto dell’analisi degli esperti di Cisco è senza dubbio dato dallo studio fatto sul meccanismo di attivazione del malware: l’intenzione è chiaramente quella di confondere gli analisti effettuando molte chiamate alle API del sistema operativo con parametri non validi e allocando strutture dati inutili, scompattando nel contempo il payload effettivo del malware, memorizzato in forma cifrata; il malware procede infatti nell’esecuzione patchando continuamente il proprio codice mediante l’utilizzo di un gestore delle eccezioni.

Ciascuna stringa del malware, inoltre, è crittografata mediante operazioni di XOR.

Per affrontare tale problematiche i ricercatori di Talos hanno utilizzato due script IDAPython (disponibili nel blogpost linkato); uno per commentare le chiamate alle API, l’altro per decriptare il payload.

Una volta scompattato completamente, l’eseguibile finale verrà scritto con nome casuale nella directory C:\Users\ ; la persistenza sarà garantita da una entry di esecuzione automatica nel registro di sistema al seguente percorso

HKCU\Software\Microsoft\Windows\CurrentVersion\Run\ , che conterrà come valore il percorso al binario sopra indicato.

I ricercatori, infine, hanno reso disponibili gli Indicator Of Compromise (IOC o più comunemente “indicatori di compromissione”) che possono essere utilizzati per mitigare eventuali infezioni; ad ogni modo, le firme di questo nuovo malware sono state incluse nelle più note soluzioni per la prevenzione e la rilevazione delle intrusioni.

Patrizio Tufarolo