La vulnerabilità CVE-2017-11882 , presente da oltre 17 anni in tutte le versioni di Microsoft Office e scoperta solo una settimana fa dai ricercatori di Embedi, è già stata utilizzata all’interno di una campagna di malware .

Il componente di Office responsabile della vulnerabilità è il Microsoft Equation Editor , nello specifico il suo eseguibile EQNEDT32.EXE , risalente al 2000 e mantenuto all’interno del software per backward compatibility: ciononostante, non è stato mai messo in compliance con gli ultimi standard di sicurezza adottati da Redmond, e perciò consente ad utenti malevoli di eseguire codice remoto sulla macchina sfruttando un errore di buffer overflow.

Gli esperti di sicurezza di Reversing Labs hanno ravvisato la presenza di un exploit relativo a questa vulnerabilità all’interno di una delle campagne di malware portate avanti dal team di cyber-criminali russo Cobalt .

Il post di Reversing Labs contiene ulteriori informazioni: l’indirizzo IP del server da cui vengono scaricati i payload, gli indicatori di compromissione (una sessantina, divisi in due ondate distinte) e la regola per il tool YARA con cui sono riusciti a rilevare l’exploit.

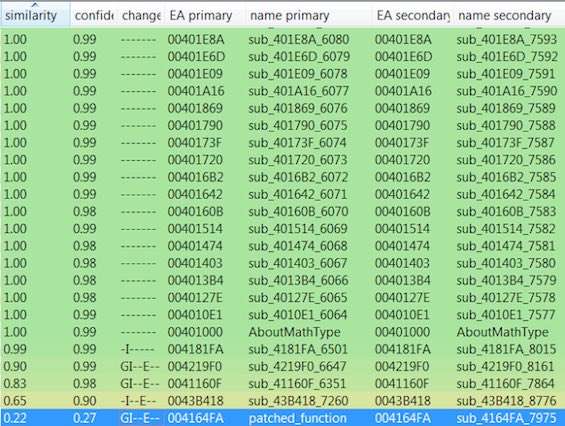

Nel frattempo, la patch per questa vulnerabilità è stata resa disponibile con il patch Tuesday di Novembre: un’analisi tecnica condotta dal team 0Patch ha permesso di scoprire che l’eseguibile dell’Equation Editor non è stato ricompilato, ma patchato manualmente . Ciò si evince dal fatto che gli offset delle funzioni presenti all’interno delle due versioni dell’eseguibile – quella vulnerabile e quella patchata – coincidono perfettamente .

Le motivazioni dietro questa scelta di Microsoft sono probabilmente dovute al fatto che il codice dell’eseguibile sia andato perduto .

A quick analysis of Microsoft’s patch for Equation Editor (CVE-2017-11882 found by @_embedi_ )

– 0patch (@0patch) November 15, 2017

Il team 0Patch ha inoltre scoperto che Microsoft ha patchato anche altre funzioni , per un totale di cinque, oltre a quelle responsabili della vulnerabilità : probabilmente l’analisi effettuata ha permesso la scoperta di problematiche simili che sono state quindi risolte preventivamente.

Infine, Microsoft ha abilitato il bit ASLR ( Address Space Layout Randomization ), settando il flag IMAGE_DLLCHARACTERISTICS_DYNAMIC_BASE all’interno della struttura dati IMAGE_OPTIONAL_HEADER : così facendo ha abilitato un’ulteriore misura di sicurezza contro i rischi di corruzione di memoria: va tuttavia ricordato che, per le versioni di Windows pari o superiori alla 8, un bug di ASLR è in attesa di essere patchato da Redmond .

Elia Tufarolo