I ricercatori della Singapore University hanno scoperto 14 vulnerabilità, indicate complessivamente con 5Ghoul, nei modem 5G di Qualcomm e MediaTek presenti in 714 smartphone (Android e iPhone), router e modem USB. Potrebbero essere sfruttate per eseguire vari tipi di attacco attraverso la creazione di una finta stazione radio base. I due produttori hanno rilasciato le patch all’inizio del mese, come si può leggere nei rispettivi bollettini di sicurezza.

Interruzione del servizio e downgrade

I ricercatori evidenziano che eventuali cybercriminali non devono conoscere nessuna informazione segreta del target (ad esempio i dettagli della SIM card) per completare la registrazione NAS (Non-Access Stratum) prevista dallo standard 5G. È necessario solo impersonare una stazione radio base legittima, usando i parametri di connessione (noti). Ciò può essere effettuato con un’app gratuita, come Cellular-Pro per Android.

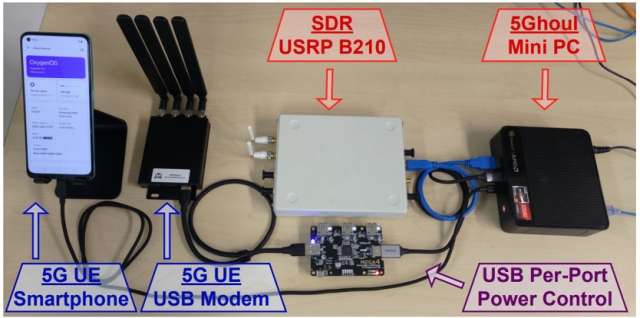

Per eseguire l’attacco è sufficiente essere abbastanza vicino al dispositivo target e usare un RSSI (Received Signal Strength Indicator) più elevato di quello della stazione radio base legittima. Lo smartphone o il tablet si collegheranno quindi alla stazione radio base fasulla. Quest’ultima può essere creata con un dispositivo SDR (Software Defined Radio), come quello in figura.

I ricercatori ha descritto in dettaglio 10 vulnerabilità su 14 (le informazioni sulle altre 4 non sono state divulgate per motivi di sicurezza) e i possibili attacchi, tra cui l’interruzione della connessione (visibile nel video), il congelamento della connessione che richiede il riavvio del dispositivo e il downgrade da 5G a 4G.

Nonostante siano già disponibili le patch, gli utenti dovranno aspettare anche diversi mesi prima di ricevere gli update. I dispositivi più vecchi non verranno mai aggiornati.