Apple ha depositato un brevetto che descrive un sistema che cattura e trasmette ad un server remoto le informazioni biometriche di un utente non autorizzato che provi a utilizzare un device iOS. L’applicazione alla base del brevetto è stata creata da Byron B. Han, Craig A. Marciniak e John A. Wright e presentata già nel mese di aprile.

Già da tempo la casa di Cupertino ha implementato tramite il modulo Touch ID un sistema di lettura delle impronte digitali per proteggere i propri dispositivi da tentativi di intrusione o furto. Finora il sistema aveva memorizzato in locale i dati dell’utente proprietario del dispositivo in modo da poter essere utilizzati solo sbloccare il dispositivo. Il nuovo sistema denominato “Biometric capture for unauthorized user identification” (Istantanea biometrica di un utente non autorizzato) consiste nell’acquisire un’insieme di dati biometrici di un utente non autorizzato, senza che questi se ne renda conto, utilizzando i moduli già presenti sul dispositivo come il Touch ID, la fotocamera frontale e il microfono.

Attualmente, gli utenti hanno cinque tentativi per sbloccare iPhone o iPad con Touch ID prima che le impostazioni predefinite del dispositivo chiedano un codice personalizzato a 6 cifre o alfanumerico. Dopo aver fallito dieci volte l’inserimento del codice si ha un periodo di “cool down” , con conseguente inaccessibilità del dispositivo, o una pulizia completa dei dati a seconda delle impostazioni scelte dall’utente. I codici di accesso sono inoltre necessari dopo il riavvio del dispositivo, dopo che siano trascorse più di 48 ore dall’ultima operazione di sblocco e quando il proprietario vuole gestire le impostazioni di ID e codici del dispositivo touch.

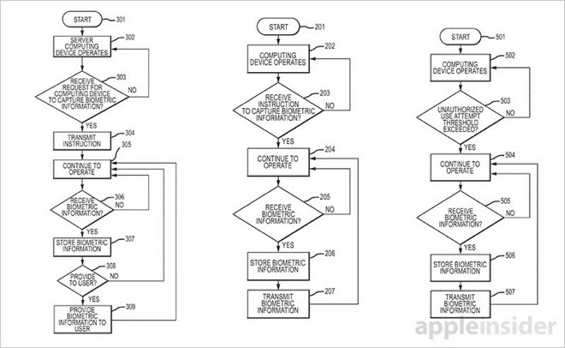

Se il nuovo sistema dovesse essere implementato nei prossimi dispositivi Apple sono previste diverse modalità per attivare e determinare le modalità di funzionamento dell’acquisizione dei dati biometrici.

In uno schema contenuto nel brevetto, il sistema potrebbe acquisire dati biometrici dopo un unico tentativo fallito di inserimento del codice di accesso; in un altro si potrebbe conservare la scansione solo dopo un numero predeterminato di tentativi falliti. Oltre a memorizzare i dati video, audio e di impronte digitali, si potrebbe memorizzare e trasmettere informazioni “forensi” come una posizione GPS in modo da permettere alle autorità di localizzare la posizione in cui si trova il dispositivo. I dati biometrici potrebbero quindi essere trasmessi e verificati tramite confronto con i quelli presenti su un database di utenti noti o su un database governativo.

Il sistema potrebbe accedere anche alle “battiture” per determinare quali operazioni l’utente non autorizzato ha tentato di eseguire durante l’utilizzo del dispositivo.

Queste ultime potenziali funzioni potrebbe rappresentare il vero ostacolo all’implementazione poiché per verificare i dati dell’utente ritenuto non autorizzato gli stessi devono essere inviati ad un server remoto per le ulteriori verifiche e comportando quindi l’invio di dati potenzialmente sensibili senza che l’utente ne abbia la consapevolezza. Ad esempio, il figlio del proprietario del dispositivo che non è autorizzato ad utilizzare il dispositivo potrebbe tentare di accedere comunque, portando a più tentativi non validi in un determinato periodo di tempo e lanciando così un falso allarme.

Sicuramente questo tipo di invenzione si allontana dalle contromisure standard del settore ma si posiziona in una zona grigia della disciplina forense che si occupa della prevenzione digitale ( digital forensics proattive ) che rende improbabile che questo tipo di tecnologia possa essere introdotta nell’immediato futuro in un qualsiasi prodotto di consumo.

Luca Algieri