Da fine aprile è disponibile la versione di Arc per Windows. La software house potrà quindi sfruttare la popolarità del sistema operativo per incrementare il numero di utenti. I cybercriminali ha subito sfruttato l’occasione per distribuire infostealer tramite una campagna di malvertising su Google.

Attenzione ai link sponsorizzati

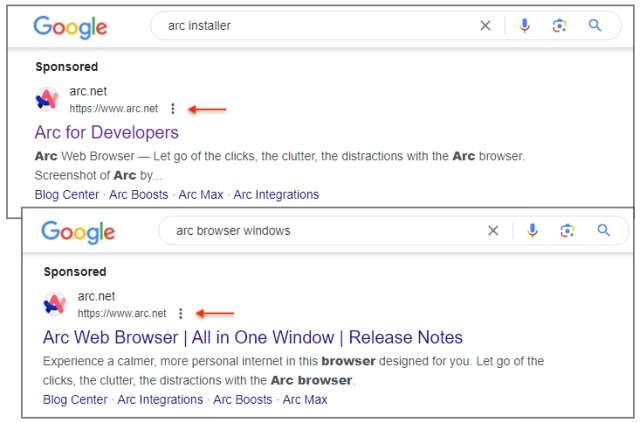

Spinti dalle recensioni positive e dalle funzionalità esclusive, molti utenti vogliono testare il nuovo browser. Cercano quindi Arc su Google e il motore di ricerca mostra all’inizio della pagina un link sponsorizzato che punta al sito di The Browser Company.

I link sembrano legittimi, in quanto il dominio arc.net è corretto e c’è anche il logo ufficiale. Usando Ad Transparency Center di Google, gli esperti di Malwarebytes hanno scoperto che l’inserzionista è ucraino e che i cybercriminali hanno registrato almeno due domini usati per il redirecting.

Quando l’ignara vittima clicca sul link sponsorizzato viene reindirizzato verso siti simili a quello ufficiale. Se quindi clicca sul pulsante “Download Arc for Windows” nella pagina viene scaricato un pacchetto che contiene l’installer originale del browser e un altro eseguibile che scarica il file bootstrap.exe. Come server C2C (command and control) viene usata la piattaforma cloud MEGA.

L’eseguibile scarica a sua volta un’immagine PNG che nasconde il codice del payload finale (JRWeb.exe) copiato su disco. Si tratta di un infostealer che raccoglie diversi dati dal computer. Dato che le attività sono eseguite in background, l’utente non si accorge di nulla.

È necessario prestare molta attenzione ai link sponsorizzati che vengono mostrati tra i risultati delle ricerche su Google. La piattaforma di advertising dell’azienda di Mountain View viene spesso sfruttata per attacchi di malvertising. La soluzione migliore è utilizzare un ad blocker che nasconde le inserzioni.