Gli esperti di ReversingLabs hanno individuato una nuova versione di AstraLocker, un ransomware comparso online nel 2021 e derivato da Babuk, il cui codice sorgente era stato pubblicato su un forum nel dark web. La particolarità di AstraLocker 2.0 è il metodo usato per infettare i computer che indica scarse competenze dei cybercriminali. Il malware può essere rilevato e bloccato dalle varie soluzioni di sicurezza presenti sul marcato, tra cui quelle di Avira.

AstraLocker 2.0: attacco “smash and grab”

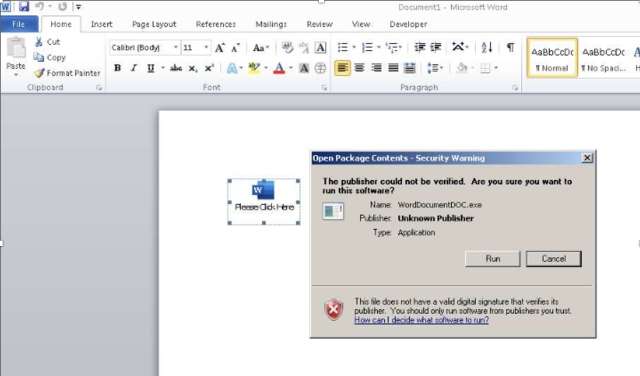

Lo scopo degli autori di AstraLocker 2.0 è ottenere subito un guadagno attraverso attacchi di phishing. Solitamente i ransomware vengono distribuiti solo al termine della catena di infezione. In questo caso, il malware è nascosto direttamente nel documento Word allegato all’email. Se l’utente clicca sull’oggetto OLE incluso nel documento viene mostrata una finestra per chiedere l’esecuzione del file “WordDocumentDOC.exe“, ovvero del ransomware.

Dopo aver controllato se l’utente usa una macchina virtuale, AstraLocker 2.0 interrompe tutti i processi che possono interferire con la crittografia Curve25519, cancella le copie shadow per impedire il ripristino, svuota il cestino, individua le condivisioni di rete e tenta di disattivare gli antivirus.

Al termine dell’operazione di cifratura viene creato un file di testo, con il quale i cybercriminali chiedono 50 dollari in Bitcoin o Monero per ottenere il decryptor, ma non viene specificato come effettuare il pagamento del riscatto. L’assenza di un indirizzo email o di un sito Tor potrebbe indicare l’intenzione di effettuare un attacco distruttivo.