850 mila computer al servizio del mining, una base operativa in Francia ed introiti per una non meglio precisata cifra: è questa la rete che è stata fermata dalla polizia francese con la collaborazione di Avast, agendo lato digitale per fermare un network di altissimo potenziale costruito all’insaputa delle vittime. L’operazione è in atto fin da marzo 2019 ed ha fermato una botnet il cui impatto rischiava di essere dilagante.

Fermata una botnet finalizzata al mining

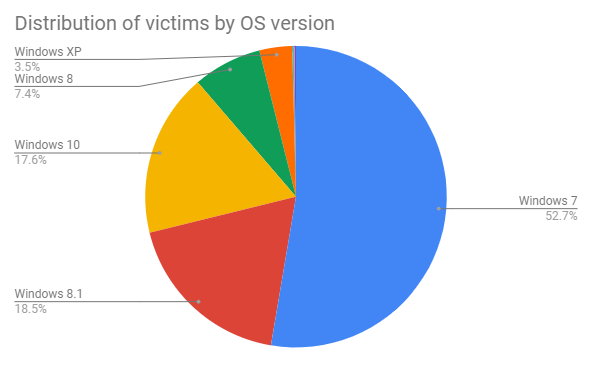

Le vittime sono sparse in tutto il mondo, ma concentrate soprattutto in America Latina (e nei paesi con lingua ispanica). Tuttavia chi ha progettato il tutto ha commesso un errore fatale che ha consentito agli inquirenti non solo di procedere con le indagini, ma anche di fermare del tutto l’infrastruttura distribuita messa in piedi.

La botnet è stata messa a punto sfruttando il malware Retadup con il quale le vittime erano silentemente assoldate nel network. Il malware, con modalità varie, si espande e cerca nuove vittime, alimentando così la propria portata per rendere il network sempre più ampio ed efficiente. Una volta soggiogati ad un server remoto, i pc infetti operavano effettuando mining di criptovalute al servizio di un soggetto terzo non ancora identificato. Ogni singola vittima, insomma, metteva a disposizione del server remoto la potenza di calcolo del pc e la corrente elettrica relativa; da remoto si sfruttavano i benefici di questo lavoro ottenendo remunerazione dal mining portato a termine. Difficile valutare gli introiti già incassati, ma le autorità francesi stimano in “milioni di euro” il vantaggio già ricavato dagli autori della botnet.

Come si sterilizza una botnet

Un errore nel codice – del quale non sono stati diffusi i dettagli – avrebbe però consentito agli inquirenti di agire in modo proattivo per fermare la rete senza l’invio di alcun codice al pc infetto (azione che avrebbe altrimenti potuto avere controindicazioni legali). Una vulnerabilità nel sistema, insomma, ha reso fragile la botnet fino al suo annullamento completo: una sorta di virus replicante ha iniziato una rapida opera di sostituzione del codice che ha sterilizzato il network, ha anestetizzato il malware ed ha elegantemente chiuso i rubinetti del mining. Il tutto è stato portato avanti in modo mirato ed in parallelo ad una ferma assistenza legale: il via libera all’azione è giunto nel mese di luglio, quando è iniziata l’opera di “disinfezione” operata a cavallo tra Francia e USA (ove erano dislocati i server che gestivano il tutto).

Ironica l’analisi Avast sugli autori della botnet. Le indagini, infatti, hanno evidenziato come una serie di file sui server del progetto fossero infettati con “Neshta”. “Questo“, spiega Avast, “conferma quello che cerchiamo di dire da tempo: gli autori di malware dovrebbero usare robuste protezioni antivirus“. Se solo avessero usato Avast, insomma, sarebbero stati al sicuro e avrebbero reso più insidioso il loro tentativo. Invece è stata proprio Avast a portare la Gendarmerie sulla giusta strada, salvando le risorse e di quasi un milione di utenti in tutto il mondo.