L’ epidemia di BadRabbit è cominciata la settimana scorsa, prendendo di mira prevalentemente i sistemi dell’Est Europa e della Russia con un’infezione da ransomware che non si vedeva da mesi. Anche in questo caso come nei casi precedenti, però, gli autori della minaccia hanno commesso errori che potrebbero rappresentare una speranza di salvezza per gli utenti interessati a recuperare i propri dati senza pagare alcun riscatto .

Kaspersky Labs ha infatti aggiornato la propria analisi sul nuovo malware evidenziando due errori compiuti dai cyber-criminali, uno nella fase di codifica dei file e l’altro in fase di boot di un sistema infetto. La prima “leggerezza” del codice malevolo, spiegano i ricercatori, consiste nella mancata cancellazione delle copie di volume Shadow dei file criptati e poi eliminati .

Le copie di volume Shadow rappresentano una funzionalità standard di Windows, del file system NTFS e della utilità Ripristino di Configurazione dai tempi di Windows XP, e permettono in pratica all’OS di archiviare in tempo quasi-reale una copia “ombra” dei file in via di modifica per eventuali esigenze di ripristino (o backup nel caso delle ultime release di Windows) future.

BadRabbit non cancella le suddette copie Shadow, e quindi sarebbe in teoria possibile recuperare versioni “pulite” dei file criptati magari servendosi di una utilità di terze parti come ShadowExplorer . Altri ransomware, evidentemente più sofisticati, non compiono lo stesso errore di BadRabbit ed eliminano le copie Shadow.

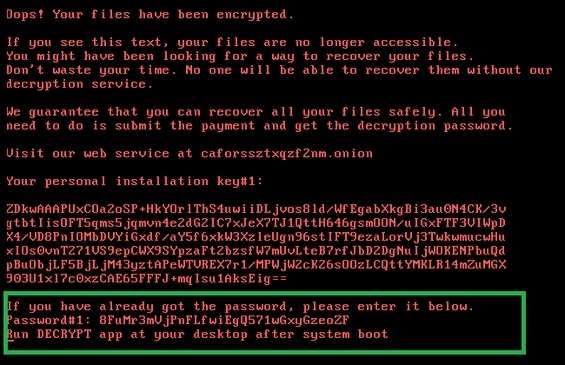

La seconda “vulnerabilità” del nuovo ransomware è più complicata da sfruttare a scopo di recupero, e consiste nell’uso della “Password#1” visualizzata durante l’avvio di un sistema infetto: in questo caso è in teoria possibile bypassare la schermata iniziale per procedere al boot del disco , anche se i file continueranno ad essere criptati; qualora il sistema infetto non venisse riavviato, dicono infine i ricercatori, esiste la remota possibilità di un recupero della password usata per la codifica dei dati direttamente dalla RAM.

In sostanza BadRabbit mette in mostra molti dei pericoli e delle debolezze evidenziati dagli ultimi casi di epidemia da ransomware, e dall’analisi del codice è infine emerso anche l’uso di una versione modificata dell’exploit EternalRomance . Si tratta del terzo caso, dopo NotPetya e WannaCry, in cui i cyber-criminali hanno abusato delle tecniche malevole in forze all’intelligence statunitense (NSA) e poi divenute di dominio pubblico “grazie” all’azione dei cyber-guastatori noti come The Shadow Brokers .

BadRabbit rappresenta quindi un nuovo attacco a opera degli stessi autori di NotPetya , concludono i ricercatori, con un riciclo massiccio di codice oltre alla prevedibile riscrittura di alcune parti del malware. Le vittime interessate all’epidemia, infine, non si limitano a Russia e paesi dell’Est ma riguardano anche ( in piccolissima parte ) gli USA.

Alfonso Maruccia