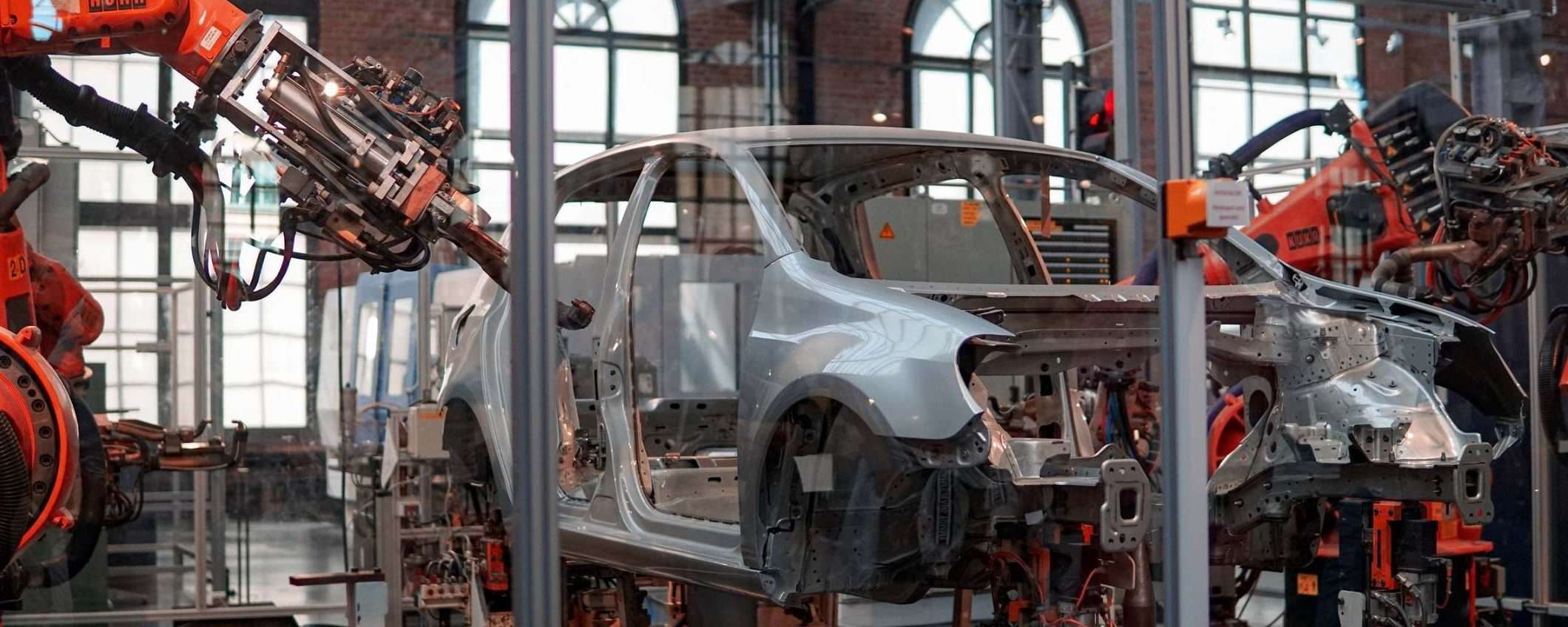

Il phishing è una delle tecniche più utilizzate in assoluto per distribuire malware. Gli esperti di Check Point Research hanno scoperto una campagna che prende di mira i produttori di automobili tedeschi e le concessionarie. Considerato il sito che ospita i file infetti, gli autori dell’attacco potrebbero essere cybercriminali iraniani, mentre l’obiettivo è probabilmente il furto di segreti industriali.

Info-stealer per spionaggio

Il trucco usato per ingannare le potenziali vittime è noto. Viene inviata un’email che sembra legittima, in quanto in allegato c’è il contratto di acquisto di un’automobile. In realtà si tratta di un file ISO, un formato usato spesso per evitare la rilevazione da parte delle soluzioni di sicurezza. All’interno dell’immagine ISO è presente un file HTA che, se eseguito, visualizza il presunto contratto di acquisto.

Nel frattempo viene eseguito in background il codice VBScript che effettua il collegamento ad un sito con dominio iraniano e scarica il malware. In alcuni casi viene eseguito codice JavaScript o PowerShell. Quest’ultimo viene utilizzato per cambiare le chiavi di registro in modo da attivare le macro nei documenti Office e l’esecuzione degli allegati di Outlook.

I cybercriminali hanno utilizzato diversi info-stealer, tra cui i noti Raccoon, AZORult e BitRAT, tutti disponibili per l’acquisto nel dark web. Gli autori non sono noti, ma sembra che l’obiettivo sia rubare informazioni sensibili dai computer, come i segreti industriali. Per evitare brutte sorprese è necessario installare una soluzione di sicurezza business che rileva questo tipo di minacce. Tra le più affidabili sul mercato c’è Bitdefender GravityZone, attualmente disponibile con lo sconto del 30%.