Nell’elenco costantemente aggiornato delle realtà diventate vittima di un ransomware è finita suo malgrado anche Capcom, software house tra le più celebri e longeve del mondo videoludico. Per intenderci, quella della serie Street Fighter. Nel novembre scorso ha visto i propri sistemi compromessi su scala globale. Oggi la società pubblica un report che chiarisce la natura dell’incidente e le modalità impiegate dai cybercriminali responsabili dell’azione.

Così è avvenuto l’attacco ransomware a Capcom

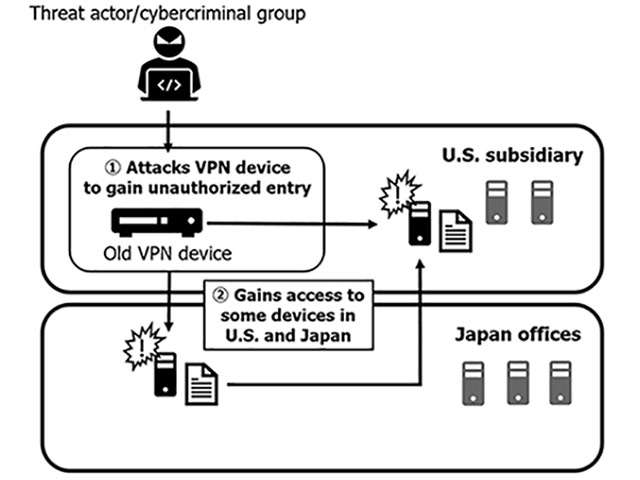

Lo strumento utilizzato per mettere sotto scacco l’infrastruttura dell’azienda è noto agli addetti ai lavori come Ragnar Locker. Ha in un primo momento colpito un vecchio dispositivo VPN collocato negli uffici della sussidiaria nordamericana con sede in California, per poi infettare parte di quelli presenti negli Stati Uniti e in Giappone, prima di eseguire un blocco in contemporanea su tutti i terminali interessati, portando offline server e servizi. Di seguito lo schema che riassume la dinamica.

Secondo la software house, la violazione ha avuto luogo proprio mentre la società era in procinto di rafforzare i propri sistemi di sicurezza. Il device in questione sarebbe stato sostituito di lì a poco. Era rimasto acceso e operativo solo come strumento VPN di backup a cui far ricorso in caso di necessità durante i mesi più duri della pandemia.

L’attacco ha messo fuorigioco porzioni del network globale gestito da Capcom, sottraendo 1 TB di dati sensibili, chiedendo il pagamento di un riscatto da 11 milioni di dollari (non corrisposto su consiglio delle autorità) per non pubblicare le informazioni e renderle nuovamente accessibili. Interessati dettagli riguardanti 15.649 persone: nomi, cognomi, indirizzi, numeri di telefono e email. Non sono stati invece coinvolti i metodi di pagamento.