Cosa spinge un cybercriminale ad attuare una campagna malevola al fine di infettare le sue vittime con un ransomware, bloccare l’accesso ai loro dati e chiedere un riscatto minacciandone altrimenti la pubblicazione o la definitiva eliminazione? La risposta più immediata e ovvia alla domanda è: il guadagno. I ricercatori di Cisco Talos hanno cercato di andare più a fondo, entrando in contatto con uno dei protagonisti di questo ambito e cercando di indagarne l’attività prendendo in considerazione aspetti solitamente ignorati.

Chi c’è dietro un attacco ransomware: la storia di Aleks

Aleks, questo il suo nome di fantasia, si è raccontato condividendo dettagli sul proprio background professionale, sugli interessi e le idee personali, su cosa lo ha spinto ad abbracciare il lato oscuro. A lui è attribuita la gestione dell’account @uhodiransomwar (ora sospeso) su Twitter attraverso cui sono stati in diverse occasioni annunciati gli attacchi messi a segno (perlopiù tramite LockBit) con tanto di riepiloghi sulle informazioni sottratte come si può osservare nell’esempio qui sotto: carte di credito, documenti ecc.

Il protagonista della storia non trascorre 24 ore al giorno davanti al monitor del computer alla ricerca dei propri bersagli. Si definisce un appassionato di cucina, musica e storia, sostiene di dover fare i conti con le scadenze sul lavoro come tutti noi e di dedicare il tempo libero alla famiglia e agli hobby. Ha circa circa 30 anni e risiede nella regione siberiana, la sua istruzione è di livello universitario. È attivo nel mondo dei ransomware da diversi anni e afferma di aver appreso in piena autonomia le proprie competenze, studiando fin dai primi anno 2000 protocolli di rete, linguaggi markup e scripting nonché framework. Ancor prima di ottenere la laurea ha iniziato a lavorare nell’IT. A spingerlo verso l’attività cybercriminale, racconta, anche la delusione per non essere stato apprezzato e ascoltato nel contesto professionale e per non aver mai ricevuto uno stipendio adeguato.

Questi secondo Cisco Talos i passaggi più interessanti di quanto emerso nel corso dell’intervista.

- Gli hacker sono alla costante ricerca di sistemi senza patch per introdursi nelle reti delle aziende.

- La maggior parte dei criminali informatici si affida quasi esclusivamente a strumenti open source.

- I criminali informatici sono spesso autodidatti e avidi consumatori di notizie sulla sicurezza, aggiornati su ricerche e vulnerabilità.

- Puntano a colpire gli obiettivi più semplici senza tener conto di alcun obbligo morale.

- L’utilizzo del ransomware Maze (ma anche LockBit) era basato su un franchising con un vero e proprio programma di affiliazione.

- I gestori di Maze trattenevano fino al 35% dei profitti generati da attacchi ransomware dei suoi affiliati.

- Chi esegue gli attacchi sembra caratterizzato da un codice etico piuttosto contradditorio: Aleks, ad esempio, esprime un forte disprezzo per coloro che attaccano le organizzazioni sanitarie ma, allo stesso, fornisce prove deboli sul fatto che non siano un suo obiettivo.

- Gli ospedali sono considerati dei bersagli facili da colpire ed effettuano il pagamento del riscatto con percentuali che vanno dall’80% al 90%.

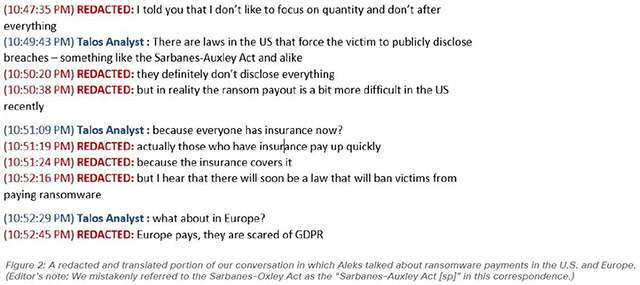

- Il GDPR dell’Unione Europea gioca a favore dei cattivi: le vittime di ransomware in Europa sono più propense a pagare il riscatto per evitare le conseguenze legali di un attacco in caso diventasse di dominio pubblico.