L’indagine condotta da Check Point a proposito di GuLoader, downloader impiegato per la distribuzione di diversi malware avvistato con frequenza sempre maggiore negli ultimi mesi, ha chiamato in causa una realtà italiana. Si tratta di CloudEye, fornitrice del software Protector offerto agli sviluppatori per impedire il reverse engineering del codice prodotto. I due imprenditori nostrani sono ritenuti responsabili di aver condotto sottobanco un’altra attività, dalla natura illegale.

Aggiornamento: a fondo pagina la risposta dettagliata di CloudEye

Check Point: il collegamento tra CloudEye e GuLoader

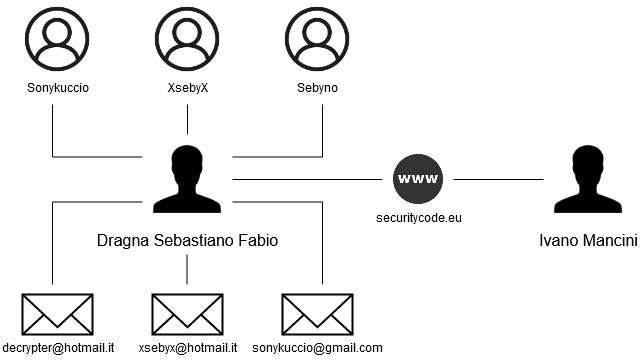

Sono stati scovati collegamenti con account attivi fin dal 2014 su forum frequentati da hacker e cracker, dove i due avrebbero sponsorizzato un altro servizio, battezzato DarkEyE (il predecessore di CloudEye Protector) di cui si possono scovare riferimenti sul sito ufficiale nella copia datata gennaio 2019 presente nella WayBack Machine dell’Internet Archive. Come si vedrà più avanti nell’articolo le sue caratteristiche sono ritenute studiate ad hoc per favorire la creazione e la circolazione di codice maligno. Nell’immagine qui sotto il presunto nesso tratteggiato da Check Point tra alcuni profili sulle board in questione e uno dei fondatori della società.

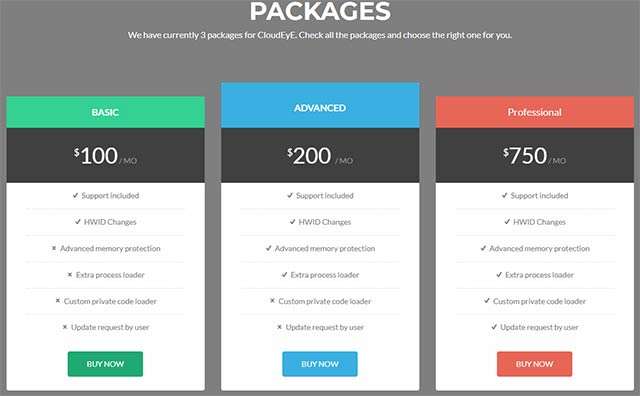

La tesi sostenuta da Check Point è che i 5.000 clienti dichiarati sul portale di CloudEye sarebbero serviti a giustificare le entrate provenienti da altri canali, non legittimi e quindi destinati a rimanere nascosti. Il giro d’affari sarebbe di almeno 500.000 dollari considerando il prezzo mensile (100 dollari) richiesto per una singola sottoscrizione della formula Basic.

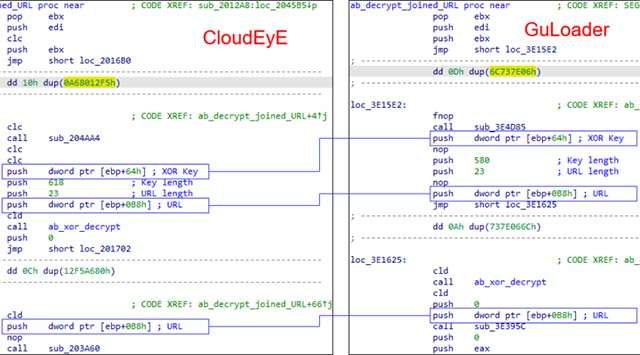

A dimostrarlo sarebbero alcuni riferimenti scovati nel codice, con pattern comuni tra le applicazioni processate da Protector e il downloader.

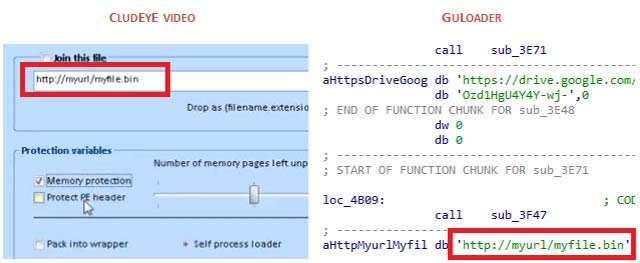

Un altro link è quello costituito da un placeholder (un URL impostato di default), presente sia in un video promozionale di CloudEye sia in GuLoader.

A questo si aggiungerebbero funzionalità di Protector che sembrano pensate appositamente per favore l’azione e la distribuzione di codice maligno.

I drive cloud solitamente eseguono controlli antivirus e tecnicamente non permettono l’upload di malware. Ciò nonostante, la crittografia implementata in CloudEye aiuta a bypassare questa limitazione.

La risposta di CloudEye

La replica di CloudEye è in un comunicato che compare sulla homepage del sito ufficiale a firma dei due responsabili, Sebastiano Dragna (SD Software con sede a Catania) e Ivano Mancini (EasySoft con sede a Fonte Nuova, Roma). Lo riportiamo di seguito in forma integrale.

Abbiamo appreso dagli organi di stampa che ignoti utenti si sarebbero serviti della nostra piattaforma per perpetrare abusi di ogni tipo. Il nostro software di protezione nasce e si sviluppa per proteggere le opere intellettuali dagli abusi degli hacker e loro affiliati, non per seminare malware in giro per la Rete. Pur non avendo la certezza che quanto riferito dai media corrisponda a verità, riteniamo opportuno sospendere a tempo indeterminato il nostro servizio.

L’intervento si conclude rispedendo al mittente ogni accusa e ringraziando i clienti per la fiducia accordata in cinque anni di attività.

Siamo due giovani imprenditori, appassionati di sicurezza informatica e il nostro obiettivo è quello di arricchire la comunità scientifica con i nostri servizi, non quello di permettere un uso distorto della nostra opera intellettuale. Ringraziamo tutti i nostri clienti che dal 2015 hanno usato legalmente i nostri servizi. I clienti saranno rimborsati per i giorni di licenza acquistati e non goduti.

L’azienda ha deciso di interrompere la propria attività. Al momento non è dato a sapere se le autorità nostrane stiano conducendo un’indagine per fare chiarezza su quanto accaduto né se verranno presi provvedimenti.

La posizione di CloudEye

Grazie alla collaborazione di un portavoce CloudEye, riportiamo in modo dettagliato la posizione del gruppo:

- Il nostro software NON è assolutamente un malware come da voi indicato ma è un software di protezione da tentativi di debugging,cracking,dumping,manomissioni, per applicativi Windows la cui comprovata efficacia è gia ampiamente nota da più ricercatori di sicurezza. Ciò significa che il software, non fa assolutamente nulla di malevolo. Come nel vostro esempio, dopo aver cifrato calc.exe , l’output risultante dal nostro software appunto non ha assolutamente nulla di malevolo;

- il nostro software si basa sul cloud perchè permette di controllare l’accesso ai dati protetti in base all’indirizzo IP (esempio: regione,stato,frequenza\numero di accessi), incrementando quindi il livello di sicurezza dell’applicativo da proteggere. Una volta che le routine di protezione del nostro applicativo sono terminate, il traffico di rete,ove presente, è quello originale dell’applicativo protetto in principio, quindi il nostro software non maschera in alcun caso il traffico di rete\dati dell’applicativo originale, ma protegge solo i dati binari sul disco o in memoria dell’applicativo;

- il nostro software utilizza tecniche avanzate di anti-debugging,anti virtual machine, hypervisor detector ecc. (strumenti ampiamente noti ed utilizzati da numerosi crackers), per limitare la possibilità ad eventuali hackers di compromettere le nostre routine di protezione ed accedere ai dati binari dell’applicativo originale;

- le versioni precedenti del nostro software sono state rese disponibili anche in maniera GRATUITA su siti come www.hackforums.net dove la community stessa ci ha aiutato in maniera decisiva su eventuali falle o debolezze delle nostre routine di protezione (ne abbiamo corrette parecchie) la community è stata molto attiva nel campo della cyber security e research.Occorre precisare sul thread che era stato publicato sul suddetto forum era chiaramente specificato che l’abuso in qualsiasi forma non consentita dalla legge italiana era assolutamente VIETATO;

- riguardo il post antecedente del 2010 di sonykuccio, l’account stesso è stato compromesso più volte come appunto dimostrano i numerosi “leaks” su database di dominio publico pubblicati anche sull’articolo stesso di checkpoint. Ci dissociamo quindi completamente da quell’account. Abbiamo anche subito più volte hacking totali della nostra piattaforma, clonazioni della stessa publicate sul web, che ci ha costretto in passato a denunciare l’accaduto alla poliza postale italiana. Le versioni precedenti hanno purtroppo subito anche diverse volte dei crack delle nostre procedure, quindi il nostro software è stato modificato e manomesso da terzi e reso disponibile gratuitamente in versione appunto “Cracked” (come alcuni video su youtube dimostrano). Ci dissociamo quindi anche da questi avvenimenti, che purtroppo non sono stati sotto il nostro controllo;

- l’articolo di checkpoint sfoggia nelle sue prime righe iniziali che i nostri guadagni sono stellari (500.000$ mese)basandosi su un calcolo totalmente approssimativo ed errato, i 5000 clienti sponsorizzati sul nostro sito fanno riferimento all’inizio di una delle nostra attività (2015) ma i prezzi e i servizi offerti hanno subito svariati cambiamenti nel corso degli anni;

- nel corso di questi anni abbiamo subito vari abusi perpetrati con i nostri software di sicurezza, da utenti malintezionati di cui appena ne siamo venuti a conoscienza le licenze sono state revocate immediatamente, tutti i rispettivi log salvati e conservati per eventuali indagini future, purtroppo non possiamo controllare cosa gli utenti proteggono con i nostri software, i dati che proteggono sono strettamente personali, possiamo solo revocare le license in caso di comprovato abuso;

- Abbiamo contattato checkpoint e chiesto di inviarci quali file protetti con il nostro software siano stati usati in maniera illecita per revocare le license associate, ma la stessa società non ha mai risposto;

- Solamente con la collaborazione possiamo far fronte ad eventuali abusi in maniera tempestiva, il nostro contatto abuse@securitycode.eu riamane sempre attivo;

- il nostro software è venduto da una policy molto stringente che ogni cliente è OBBLIGATO ad accettare prima di utlizzare i nostri prodotti;

- Vendiamo e abbiamo venduto i nostri prodotti sul sito www.securitycode.eu hostato sull’internet in “chiaro” accessibile da chiunque, e non abbiamo mai avuto alcun legame con il darkweb, i nostri nomi e rispettive società sono chiaramente visibili sul nostro sito;

- I video sul nostro sito, non contengono nulla di malevolo nè tantomeno spingono ad un utilizzo non conforme alla legge italiana, ma al contraio spiegano semplicemente le funzioni base del nostro software;

- i nostri clienti abituali sono piccoli o medi sviluppatori software che esigono protezione per il loro codice presente negli applicativi sviluppati da loro stessi, noi come detto sopra piu volte cerchiamo ove possibile di mitigare il cracking delle applicazioni;

- Abbiamo sospeso il servizio per un tempo indefinito, affinchè possiamo verificare gli abusi sulla nostra piattaforma.