Non passa ormai settimana senza che si debba fare i conti con un nuovo leak, tanto che per chi ne scrive rischia quasi di diventare una poco rassicurante consuetudine. Quello di cui si parla oggi non può però essere considerato la norma, per via delle mastodontiche dimensioni dell’archivio finito in Rete: una volta scompattati i file contenuti nella Collection #1-#6 arrivano a occupare 847 GB.

Collection #1-#6, uno sguardo all’archivio

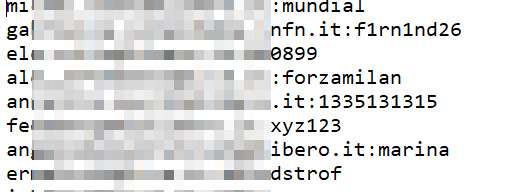

Quasi 1 TB dunque, stracolmo di indirizzi email e password associate, 2,2 miliardi di credenziali utilizzate per l’accesso alle più svariate piattaforme online: da quelle per il cloud storage ai social, fino alle caselle di posta elettronica. Abbiamo dato uno sguardo all’interno di quello che definire pacchetto è quantomeno riduttivo e possiamo confermare che le informazioni sono autentiche: ci abbiamo trovato noi stessi, i nostri account e i codici segreti scelti per il login. Gli autori hanno pensato di semplificare il lavoro includendo un file Readme con alcune istruzioni per trovare in un attimo account specifici.

To search, please consider a command such as…

Nel documento anche l’invito a condividere la Collection il più a lungo possibile, attraverso i network peer-to-peer. Considerata la loro natura, qualsiasi tentativo di impedirne la distribuzione è destinato a risolversi in un nulla di fatto.

Please seed for as long as possible.

I dati sono racchiusi all’interno di archivi da decomprimere, alcuni con dimensioni pari a pochi MB, altri da diverse decine di GB.

In ognuna delle cartelle e sottocartelle ottenute al termine del processo si trovano i file con le credenziali. Parte dell’archivio è geolocalizzato ovvero contiene gli account legati a un paese specifico: ce ne sono anche relativi all’Italia.

Scorrendo l’elenco non ci stupiamo di come anche nel 2018 gli utenti del mondo online si siano confermati poco responsabili nella scelta della password, con il più classico degli “123456” che rimane saldamente ancorato al primo posto nella non invidiabile classifica di quelle peggiori.

Cosa fare?

Leak o non leak, la prima e più importante regola da seguire non cambia: scegliere una password solida, che non possa essere facilmente indovinata (i nomi di partner, figli o la squadra del cuore sono pessime opzioni), modificandola con regolarità. Va infatti precisato che buona parte dei dati contenuti nelle release della Collection fin qui distribuite (ne arriveranno quasi certamente altre) proviene da violazioni di servizi online messe a segno anni fa. Chi di recente ha già provveduto a scegliere un nuovo codice di accesso può ritenersi al sicuro.

Abilitare inoltre sempre, quando consentito, l’autenticazione a due fattori. In questo modo viene chiesta un’azione aggiuntiva rispetto al solo invio dell’accoppiata user-password per portare a termine il login, ad esempio un’interazione con lo smartphone o l’inserimento di un codice ricevuto via SMS.

In alternativa è possibile affidarsi a una delle tante soluzioni password manager in circolazione che generano e salvano in modo del tutto automatico le stringhe, su computer e dispositivi mobile. L’offerta è varia, sia per chi è disposto a mettere mano al portafogli sia per chi invece preferisce alternative free. Tutto questo in attesa che sistemi come Security Key e altri dispositivi fisici rendano l’odierno codice alfanumerico qualcosa di obsoleto e da non rimpiangere.

Per capire se i propri account siano stati compromessi o meno ci si può inoltre affidare a strumenti come Have I Been Pwned? o HPI Identity Leak Checker che in pochi istanti restituiscono un feedback tenendo conto di username e password interessati dai vari leak, compreso quello monstre di cui si parla oggi.