Per anni, silentemente, un gruppo di cracker cinesi avrebbe rovistato tra i server di più di 10 compagnie telefoniche in tutto il mondo riuscendo a far proprio un grandissimo volume di dati. Un attacco massivo e discreto, portato avanti con estrema circospezione per evitare le rappresaglie nemiche. Le conseguenze? Difficili da quantificare. Ma con il senno del poi, è del tutto utile un’analisi di quanto accaduto per capire come agire per difendere i dati e le comunicazioni al cospetto dello spionaggio orientale.

Al momento non è chiaro quali siano le reti coinvolte, né se ce ne siano di italiane: essendo l’attacco ancora in corso, i ricercatori Cybereason Nocturnus hanno preferito mantenere per il momento il massimo riserbo su questo dettaglio. Quel che è noto è invece quanto rilevato dai ricercatori stessi, i quali hanno saputo descrivere la complessa procedura dell’operazione per poi giungere anche alle prime conclusioni relative alle responsabilità dell’attacco.

Quel che ne esce è un attacco cracker in grande stile, spalleggiato probabilmente dal supporto nazionale, con finalità specifiche e obiettivi ben precisi.

L’attacco cinese

La firma dell’offensiva sembra chiaramente essere di stampo cinese. A confermarlo sono gli strumenti ed i metodi adottati, tutti riconducibili allo storico dei cracker oltre la Grande Muraglia. Nello specifico gli indizi rimandano a tecniche e strumenti già utilizzati dal gruppo APT10, team conosciuto dai ricercatori e facilmente collocabile in Cina.

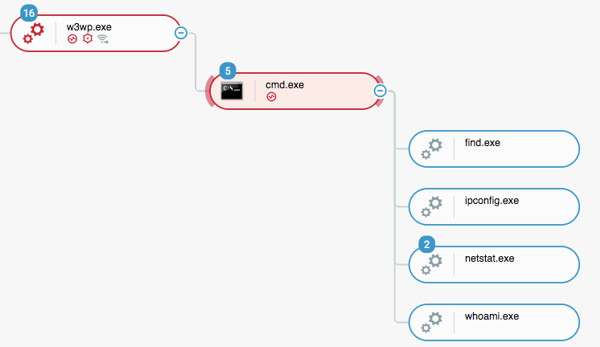

L’offensiva si caratterizza per il modo estremamente cauto di procedere, un gioco a “guardia e ladri” (così come descritto nei primi report sulla scoperta) nel quale i cracker tendono a nascondersi per lungo tempo prima di portare avanti il proprio progetto, fase dopo fase, mese dopo mese. Una sorta di guerra di trincea che si combatte nel lungo periodo, ma nel quale la circospezione si rivela più efficace di un attacco frontale massivo.

Nello specifico l’attacco (denominato “Operation Soft Cell“) sarebbe stato organizzato sulla base di dieci fasi successive mandate a segno nel giro di circa 6 mesi. Il tutto avrebbe preso il via fin dal 2017, cambiando volta per volta il destinatario dell’offensiva.

Come funziona l’attacco alle compagnie telefoniche

La pericolosità di un attacco di questo tipo sta nella sua matrice e nelle sue motivazioni: non si tratta infatti della classica offensiva pensata per scopo di lucro, sottraendo dati sensibili al fine di monetizzarne il possesso. In questo caso l’origine è presumibilmente più alta e le motivazioni potrebbero essere relative al furto di proprietà intellettuali o di informazioni di particolare rilevanza.

Per giungere a ciò si passa anzitutto per i metadati raccolti, quali estremi della comunicazione, dettagli relativi ai device comunicanti, geolocalizzazione degli utenti e altro ancora. Arrivati a questo stadio di informazioni, soprattutto, l’autore dell’attacco ha in mano pressoché l’intero network e può far proprie tutte le informazioni di cui necessita.

Se questo orizzonte faccia o meno parte della cyberwar in atto tra oriente e occidente è più difficile da dirsi, ma che gli strumenti siano gli stessi appare del tutto chiaro. Le reti telefoniche sono in tal senso particolarmente sensibili ad attacchi e ciò non fa che avvalorare i timori di quanti vedono come inopportuno il coinvolgimento di aziende orientali nello sviluppo delle nuove reti 5G.

Sebbene la scoperta del team Cybereason metta in luce tutta una serie di pistole fumanti, motivazioni esatte e responsabili sono appannaggio dei soli inquirenti vicini alla ricerca. Sulla base di quanto trapelato, però, diviene di fondamentale importanza l’investimento ulteriore in sicurezza affinché, in ogni singolo dettaglio, si possa opporre resistenza ad attacchi di questo tipo. I ladri non hanno fretta e le guardie hanno il dovere di migliorare i propri protocolli, altrimenti la corsa all’inseguimento rischia di diventare un tallone d’Achille in questa guerra cibernetica tra i due fronti opposti del mondo.

Per chi ancora non l’avesse capito, la nuova Guerra Fredda si combatte esattamente così.