Oltre agli attacchi eseguiti da remoto , gli ATM sono naturalmente vulnerabili anche a quelli condotti “in locale” – magari con l’ausilio di Tor, di una tastiera e di una chiavetta USB contenente i tool malevoli necessari a svuotare le cassette del rispettivo contenuto in banconote .

È così che in pratica funziona Cutlet Maker , un vero e proprio “crimeware” multi-componente che nei mesi scorsi era in vendita sul marketplace di AlphaBay accessibile nella darknet di Tor. AlphaBay è stato poi chiuso dopo l’intervento delle autorità, e i cyber-criminali si sono reinventati imprenditori proponendo una versione aggiornata del loro crimeware svuota-ATM.

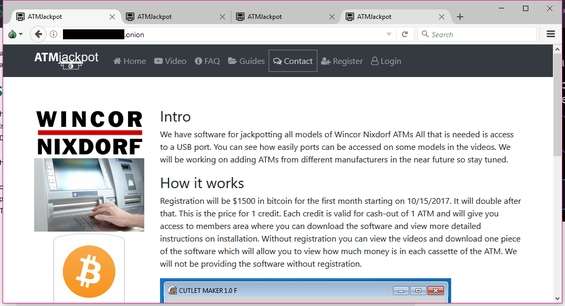

La nuova release di Cutlet Maker risulta quindi in vendita su un servizio nascosto di Tor (con dominio Onion) chiamato ATMjackpot , e al costo “popolare” di 1.500 dollari dà diritto all’acquisizione di 1 “credito”. Ogni credito permette di attaccare un solo ATM prodotto da Wincor Nixdorf , il che potrebbe essere più che sufficiente – dal punto di vista di un criminale da strada ancorché hi-tech – considerando che è possibile forzare la macchina a “sputare fuori” tutte le banconote presenti.

Come evidenziato dai video dimostrativi presenti sul sito ufficiale, Cutlet Maker è un attacco multi-stadio che va collegato fisicamente all’hardware informatico dell’ATM preso di mira: la chiavetta USB include i componenti necessari al funzionamento del tool, mentre la tastiera permette al “cliente” di caricare i suddetti componenti e di impartire i comandi del caso.

I file presenti sul drive USB corrispondono al malware vero e proprio (Cutlet Maker) e a Stimulator, un tool utile a valutare il contenuto in banconote di ciascuna delle cassette dell’ATM. Una volta caricato, Cutlet Maker visualizza un codice utile a “sbloccare” il credito acquistato in precedenza, operazione che va ovviamente fatta accedendo a Tor tramite smartphone o altro dispositivo portatile.

Il server nascosto risponderà al codice di Cutlet Maker con un altro codice, che una volta inserito sull’ATM darà accesso a tutte le funzionalità del malware. L’utilità principale di Cutlet Maker è ovviamente quella di forzare la distribuzione delle banconote, svuotando un intero caricatore dell’ATM o “limitandosi” a 60 banconote in 50 serie diverse.

Di Cutlet Maker parla un’analisi pubblicata di recente da Kaspersky , anche in questo caso se si tratta della versione precedente del malware quando era in vendita su AlphaBay. Kaspersky, tra l’altro, sottolinea la capacità del suo software Kaspersky Embedded Systems Security (KESS) di difendere da attacchi come quello in oggetto, ma anche KESS ha dimostrato di non essere affatto invulnerabile .

Alfonso Maruccia