Una volta si chiamavano virus multi-partito o da Master Boot Record , e non facevano molto più che generare hype sconsiderato sui telegiornali di prima serata. Oggi le varie genìe di malware sono diventate strumento di business e crimine informatico, un’attività con gli indici costantemente in crescita che sfrutta anche, come nel caso del rootkit Mebroot , le vecchie tattiche da DOS-virus per fare incetta di dati finanziari e carte di credito .

In circolazione dal 2006, Mebroot (anche noto come “Sinowal” o “Torpig”) è stato capace di collezionare qualcosa come più di 270mila credenziali di account bancari online e circa 240mila numeri di carte di credito. Prendendo di mira le macchine basate su sistemi operativi Windows, rivela il FraudAction Research Lab di RSA, il malware ha permesso a una singola gang del cyber-crimine di agire indisturbata per anni con una costanza che solo raramente è stato possibile osservare in altre occasioni.

In circolazione dal 2006, Mebroot (anche noto come “Sinowal” o “Torpig”) è stato capace di collezionare qualcosa come più di 270mila credenziali di account bancari online e circa 240mila numeri di carte di credito. Prendendo di mira le macchine basate su sistemi operativi Windows, rivela il FraudAction Research Lab di RSA, il malware ha permesso a una singola gang del cyber-crimine di agire indisturbata per anni con una costanza che solo raramente è stato possibile osservare in altre occasioni.

La caratteristica “vincente” del malware, basato come descritto dall’autore del tool anti-rootkit GMER su un codice “proof-of-concept” noto già dal 2005, è quella di essere totalmente invisibile al sistema ospite colpito dall’infezione: non solo Mebroot si inietta nel Master Boot Record (il settore zero dell’hard disk, eseguito prima ancora di qualsiasi sistema operativo Windows, Linux o quant’altro) per garantirsi l’avvio a ogni sessione, ma arriva al punto di non modificare in alcun modo i file o i settori della partizione su cui l’OS colpito risiede , copiando invece il corpo principale del proprio codice in settori e tracce del disco inutilizzati.

Fatto ciò, il rootkit modifica al volo le routine di basso livello di Windows direttamente in memoria per garantirsi la sostanzialmente completa invisibilità , sia all’utente che agli eventuali software antivirus e antimalware installati sulla macchina. Un sistema che, visti i risultati denunciati da RSA, si è rivelato estremamente efficace nel corso del tempo: certo, perché l’infezione riesca a penetrare sul PC ha comunque la necessità di sfruttare falle del browser o dei vari componenti della multimedialità sul web costantemente bucherellati da vulnerabilità assortite, ma una volta messo piede sull’MBR dell’hard disk il malware riesce ad agire sostanzialmente indisturbato e senza far sentire minimamente la propria presenza.

Per quanto la gang che tira le fila del network di Sinowal continui a rimanere sconosciuta, le prove sin qui raccolte dagli esperti hanno evidenziato un collegamento iniziale con il provider “criminale” Russian Business Network , apparentemente fuori dai giochi , almeno per ora, visto l’eccesso di attenzione mediatica avuto nel corso dei mesi e anni scorsi. Alte sono a tal proposito le possibilità che i cyber-criminali siano di nazionalità russa , considerando peraltro che RSA non ha individuato nemmeno una vittima di Mebroot riconducibile a questa nazione.

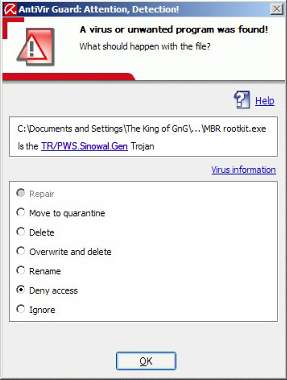

Il futuro di Mebroot, infine, appare tutto fuorché incerto: gli ingegneri del mal(war)e dietro il rootkit sono costantemente impegnati a produrre e diffondere “in the wild” nuove varianti della loro mefitica bit-creatura , e l’ultima revisione scovata e sottoposta al servizio di scansione multipla di Virustotal.com riesce al momento a passare inosservata a 20 antivirus su 35. A parziale consolazione del problema, il miglior antivirus gratuito al mondo riconosce correttamente la minaccia e dovrebbe essere in grado di intercettarla prima che questa metta radici sull’MBR dell’hard disk di sistema.

Alfonso Maruccia