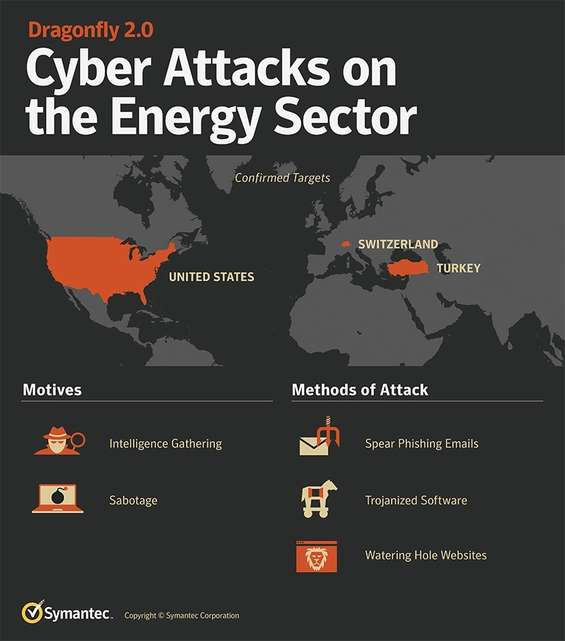

Symantec ha ancora una volta focalizzato l’attenzione su Dragonfly , un gruppo di cyber-guastatori già attivo da qualche anno specializzato nel prendere di mira gli impianti energetici negli Stati Uniti e nelle nazioni europee . Si tratta della seconda fase di una complessa azione di spionaggio, sostiene la security enterprise americana, e questa volta gli ignoti criminali che manovrano i fili dell’operazione potrebbero decidere di passare all’azione .

La nuova cyber-operazione malevola, che Symantec identifica semplicemente come Dragonfly 2.0 , è partita nel 2015 – un anno dopo la fine della prima fase – ed è tutt’ora in pieno svolgimento: email di phishing personalizzate sono state inviate a soggetti attivi nel settore energetico per raccogliere credenziali di accesso ai sistemi presenti negli impianti elettrici; una volta raggiunto l’obiettivo i criminali hanno installato backdoor tramite cui poter controllare da remoto i sistemi infetti.

La severità del pericolo connesso a Dragonfly 2.0 è ai massimi livelli, spiegano da Symantec, visto che i cyber-criminali sono stati in grado persino di catturare fotografie dei pannelli di controllo usati per le operazioni delle centrali; gli hacker ora sono letteralmente a conoscenza di “quale pulsante premere” per controllare il funzionamento dei macchinari.

La prima fase delle attività di Dragonfly è stata impiegata per raccogliere informazioni sui bersagli in perfetto stile spionistico, dicono i ricercatori, ma ora i dati carpiti tramite backdoor potrebbero essere utilizzati per condurre attacchi veri e propri contro gli impianti compromessi.

Chi c’è dietro l’operazione Dragonfly 2.0? Nel 2014 Symantec ipotizzava un’origine russa a causa dei caratteri in alfabeto cirillico inclusi nel codice del malware, e una successiva analisi a opera del Departement of Homeland Security (DHS) in collaborazione con l’FBI aveva confermato (2016) il collegamento con i cracker dell’est.

UPDATE: Riportiamo di seguito il commento ufficiale di Kaspersky giunto in redazione:

“Kaspersky Lab conosce e continua a monitorare la minaccia nota come Dragonfly 2.0, che sta colpendo il settore energetico in Europa e Nord America.

Sebbene le informazioni fornite indichino un probabile forte legame con Dragonfly, stabiliremo l’attribuzione a uno specifico gruppo criminale una volta terminata l’analisi dei dati in nostro possesso.

Il malware si diffonde attraverso email di spear phishing che imitano l’invio di un CV e attacchi watering hole per rubare le credenziali e quindi compromettere il network aziendale.

I ricercatori dell’azienda hanno tracciato gli attacchi volti al furto di credenziali da giugno 2017. Le nostre indagini indicano che i criminali hanno preso di mira diverse aziende energetiche negli Stati Uniti e in Europa.

Le soluzioni Kaspersky Lab rilevano con successo la minaccia come:

Backdoor.Win32.Zapchast.aa, HackTool.Win32.Agent.agzf, HackTool.Win64.Agent.cp, HEUR:Trojan.MSOffice.Generic, HEUR:Trojan.Win32.Cometer.gen, HEUR:Trojan.Win32.Generic, HEUR:Trojan.Win64.Generic, Trojan.Win32.Agent.nexbeb, Trojan.Win32.Agentb.bwkq, Trojan.Win32.Agentb.bwmk, Trojan.Win32.Cometer.hm, Trojan.Win32.Cometer.wu, Trojan.Win32.Mucc.ajm, Trojan.Win32.Shelma.sqe, Trojan.Win32.Shelma.sqf, Trojan-Downloader.MSWord.Agent.bkk, Trojan-Downloader.MSWord.Agent.bkl, Trojan-Downloader.MSWord.Agent.bkm, Trojan-Downloader.MSWord.Agent.bkn, Trojan-Downloader.MSWord.Agent.blk, Trojan-Dropper.Win32.Scrop.tr”

Alfonso Maruccia