Il malware Emotet torna a farsi sentire come testimonia l’impennata nel numero di attacchi registrati la scorsa settimana in Nuova Zelanda, Giappone e Francia. Nei tre paesi sono stati pubblicati bollettini in cui vengono descritte azioni che facendo leva su campagne spam originate da un’infrastruttura comune prendono di mira aziende private e agenzie governative.

Il malware Emotet torna a farsi vivo

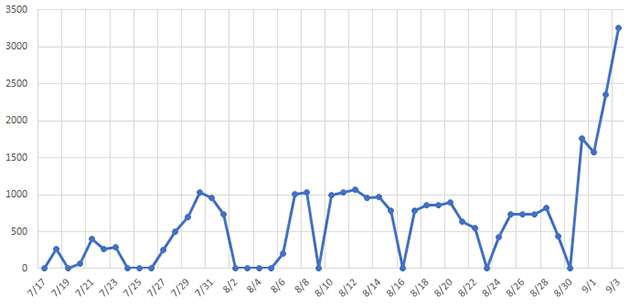

Chi riceve i messaggi nella propria casella di posta elettronica vi trova in allegato alcuni documenti che, se aperti, rischiano di dare il via all’azione del codice maligno. Questi sono inviati da botnet: da quella nota come E3 verso la Nuova Zelanda, mentre da E1 ed E2 verso Giappone e Francia stando a quanto rilevato da chi è al lavoro per monitorare l’allerta. Nel grafico qui sotto la rappresentazione del volume di attacchi identificati all’interno del territorio nipponico prendendo in considerazione il periodo che va da metà luglio ai giorni scorsi.

La situazione non è tanto diversa in Francia dove si parla di un attacco indirizzato al Ministero dell’Interno. In questo caso l’intensità dell’azione sembra però essere più lieve, ma il ministro Christophe Castaner ha ordinato il blocco di tutti i documenti .doc ricevuti nelle caselle istituzionali così da scongiurare preventivamente qualsiasi tipo di rischio.

« Le ministère de l’intérieur est actuellement victime d’une campagne d’attaque par messagerie » 👀 pic.twitter.com/XvadpKVBw4

— Boris Kharlamoff (@BorisKharlamoff) September 6, 2020

Il modus operandi di Emotet è lo stesso di sempre: mette nel mirino una potenziale vittima per infettarla tramite un’email con file corrotto, dopodiché i malintenzionati allungano le mani sulle altre conversazioni presenti nella casella, ne ripescano alcune e le riportano in vita inviando agli interlocutori altre email con il malware in allegato. Nell’ondata di nuovi attacchi vengono utilizzati documenti .doc e archivi .zip. In seguito il codice maligno ha la capacità di replicarsi in tutto il network ed eventualmente di scaricare altri applicativi, ransomware compresi.