Si chiama Evilnum ed è il gruppo APT scoperto dai ricercatori di ESET, ritenuto responsabile della distribuzione di alcuni malware indirizzati in primis a chi opera nell’ambito finanziario e nel settore del trading online. Tra gli obiettivi già colpiti realtà con sede nell’Unione Europea, nel Regno Unito, in Australia e in Canada.

Evilnum prende di mira trading e finanza

L’obiettivo principale è quello di attuare una vera e propria campagna di spionaggio così da poter allungare le mani su informazioni di tipo finanziario da impiegare poi con finalità malevole. Si parla della sottrazione di informazioni sensibili incluse quelle relative a carte di credito e documenti d’identità, fogli di calcolo con gli elenchi dei clienti e altri dettagli in merito a investimenti e transazioni. Nel mirino anche licenze software e credenziali di accesso. Questo il commento di Matias Porolli, ricercatore di ESET impegnato sull’indagine.

Abbiamo rilevato e documentato questo malware già dal 2018, ma fino a oggi poco è stato detto sul gruppo che muove le fila di questo malware e su come opera. Il suo set di strumenti e l’infrastruttura si sono evoluti e ora consistono in un mix di malware personalizzati combinati con strumenti acquistati da Golden Chickens, un fornitore di malware-as-a-service cui si rivolgono anche altre organizzazioni illecite come FIN6 e Cobalt Group per i loro acquisti.

Si ritiene che i membri di Evilnum siano riusciti anche a rubare dati ai reparti IT delle realtà colpite, inclusi quelli riguardanti le configurazioni VPN. L’azione dei malware si sarebbe estesa all’intercettazione delle password salvate in Google Chrome e ai cookie generati durante la fase di navigazione. Prosegue Porolli.

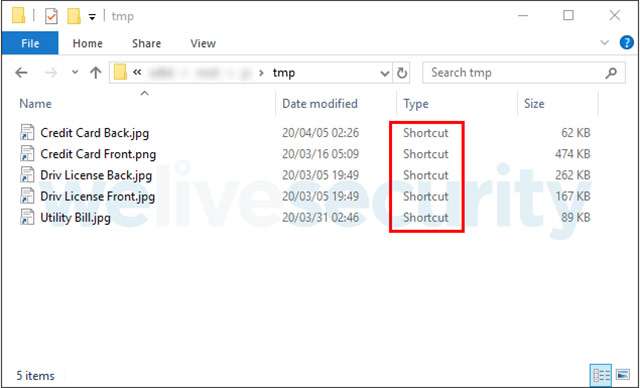

Le aziende prescelte vengono agganciate con email di spearphishing che contengono un link a un file zip caricato su Google Drive. Questo archivio contiene una serie di file di collegamento che estraggono ed eseguono componenti dannosi, mentre l’utente visualizza un documento esca. Evilnum sfrutta grandi infrastrutture per le sue operazioni utilizzando diversi server a seconda dei diversi tipi di comunicazione.