Il phishing è una delle tecniche più utilizzate per distribuire malware. Le soluzioni di sicurezza sono costantemente aggiornate per rilevare e bloccare questo tipo di minaccia, quindi i cybercriminali cercano sempre il modo di aggirare le protezioni. Gli esperti di CloudSEK hanno scoperto nuove campagne di phishing che sfruttano illecitamente i servizi di reverse tunneling e URL shortening.

Nuove tecniche per il phishing

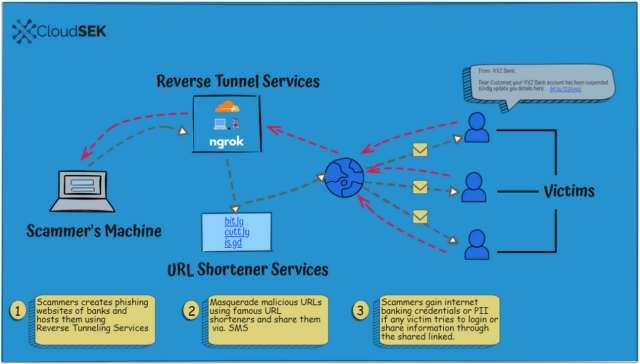

Le tradizionali tecniche di phishing prevedono la registrazione dei domini presso gli hosting provider, ma questi ultimi sono obbligati a rispettare gli ordini dei giudici e quindi possono mettere offline i siti. I ricercatori di CloudSEK hanno scoperto oltre 500 siti che sfruttano i servizi di reverse tunnel, come quelli offerti da Ngrok, LocalhostRun e Cloudflare Argo. Il funzionamento è descritto nella seguente immagine:

Il reverse tunnel permette di esporre il server locale verso Internet attraverso una connessione sicura. Il sito di phishing (ad esempio, simile a quello di una banca) viene ospitato sul server locale gestito dai cybercriminali. Tutte le connessioni in ingresso vengono risolte dal servizio di tunneling e inoltrate al computer locale.

L’indirizzo viene inoltre mascherato tramite noti servizi di URL shortening, come Bit.ly, is.gd e Cutt.ly. Gli utenti non riescono così ad individuare il nome del dominio. I link ai siti di phishing vengono distribuiti tramite SMS, email, social media o app di messaggistica, tra cui WhatsApp e Telegram. Solitamente i link cambiano ogni 24 ore per evitare la loro rilevazione.

L’obiettivo è ovviamente rubare i dati personali degli utenti: credenziali di login agli account bancari, numeri delle carte di credito, numeri di telefono e altre informazioni sensibili che possono essere utilizzati per varie attività o venduti nel dark web. Il consiglio principale è non cliccare su nessun link. È comunque meglio installare una soluzione di sicurezza che blocca i tentativi di phishing, come Avast Premium Security.