Quando Microsoft rilascia le patch di sicurezza per Windows, i ricercatori pubblicano exploit proof-of-concept (PoC) su GitHub per testare l’efficacia dell’aggiornamento. Stavolta però qualcuno ha condiviso due falsi PoC che installano Cobalt Strike sul computer. I cybercriminali possono quindi accedere alle reti delle aziende o dei singoli ricercatori per rubare diversi dati riservati dei loro clienti.

Malware nascosto nei PoC

In seguito alla segnalazione di un ricercatore su Twitter, gli esperti hanno scoperto che l’utente rkxxz ha pubblicato su GitHub due exploit che sfruttano le vulnerabilità CVE-2022-24500 e CVE-2022-26809 presenti in Windows e risolte da Microsoft con le patch distribuite il 12 aprile. Le repository e l’account dell’utente sono stati rimossi. Non è noto se il codice infetto ha causato problemi alla community infosec.

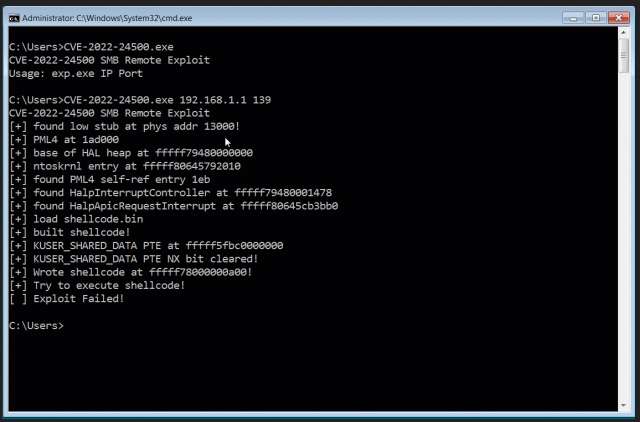

I PoC vengono solitamente utilizzati dopo l’installazione delle patch per valutare la loro efficacia. Se la soluzione proposta da Microsoft non è risolutiva, i ricercatori segnalano che il fix non elimina il bug. Il malware nascosto negli exploit è stato scritto in .NET e non include nessun codice per testare le patch. Nel caso della vulnerabilità CVE-2022-24500, sullo schermo viene mostrato un messaggio fasullo che sembra confermare l’esecuzione del test.

All’insaputa della vittima, l’exploit esegue un comando PowerShell per distribuire il payload. Da un server C2C (command and control) viene scaricato e caricato in memoria Cobalt Strike. Quest’ultimo è un noto tool di penetration test che viene sfruttato anche per attività illecite. Per rilevare e bloccare questo genere di minacce è sempre consigliato l’uso di una soluzione di sicurezza. Tra le più efficaci c’è Norton 360 Premium.