Dai ricercatori di Bitdefender arriva l’allarme relativo al ritorno di una minaccia informatica rimasta silente per un anno e mezzo circa: si tratta della backdoor Badhatch comparsa nuovamente in un’incarnazione aggiornata nonché resa ancora più aggressiva dal gruppo criminale FIN8.

FIN8 aggiorna la backdoor Badhatch e torna all’attacco

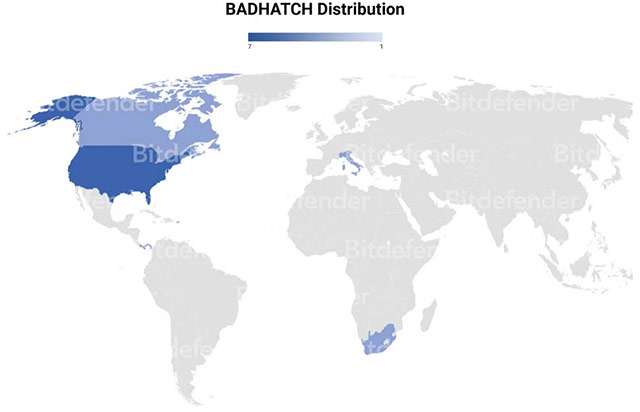

Classificata come malware, è stata individuata per la prima volta nel 2019. Le nuove varianti intercettate sono dotate di funzionalità inedite come quella per la cattura dello schermo, il tunneling proxy, l’esecuzione senza file, l’utilizzo del servizio sslip.io per la crittografia TLS e l’intercettazione. Reso inoltre più complesso il rilevamento degli script powershell. Di seguito un’immagine che ne mostra la diffusione a livello geografico, interessata anche l’Italia.

FIN8 è definito un gruppo di cybercriminali con obiettivi finanziari, conosciuto anche a causa delle campagne di spear phishing indirizzate in particolare ai settori dell’alberghiero, della vendita al dettaglio e della ristorazione con l’obiettivo di allungare le mani sui dati dei metodi di pagamento. Queste le parole di Liviu Arsene, Senior Cybersecurity Analyst di Bitdefender, in merito a Badhatch.

Alcune fasi dell’attacco, probabilmente, possono essere fermate da una soluzione antivirus classica se ci sono tecnologie come il rilevamento del comportamento della linea di comando. L’uso di una soluzione Endpoint Detection and Response, tuttavia, aumenta la possibilità di bloccare l’attacco grazie alla possibilità di inviare un allarme in caso di rilevamento e di movimenti laterali verso obiettivi sensibili.

In passato la minaccia è arrivata a infettare un gran numero di terminali compromettendo la sicurezza dei dati personali attraverso pacchetti con programmi freeware o shareware, click su annunci sospetti, visite a siti Web malevoli e allegati inoltrati via email. Un sintomo della sua azione è il calo significativo delle prestazioni tanto da arrivare in alcuni casi al blocco della CPU.

La software house suggerisce alle aziende alcuni step da seguire per tutelare se stesse e i dati gestiti. Eccoli:

- monitoraggio dei sistemi per gli IoC noti come la porta 3385 vincolata su localhost, oggetti specifici per la sottoscrizione di eventi WMI utilizzati per la persistenza;

- identificazione dei processi svchost.exe che hanno la linea di comando “-k netsvcs” e powershell.exe come processo padre;

- scansione periodica della memoria di sistema utilizzando la soluzione di sicurezza data la natura senza file dell’attacco.