I ricercatori di ThreatFabric hanno individuato una nuova tattica usata dai cybercriminali per prelevare denaro dal conto corrente sfruttando i dati delle carte di credito collegate ai sistemi di pagamento mobile, come Apple Pay e Google Pay. Il tipo di attacco, denominato Ghost Tap, è simile a quello effettuato con il tool NFCGate per Android.

Come funziona l’attacco Ghost Tap

Il primo step dell’attacco richiede il furto dei dati della carta di credito. Ciò può essere effettuato tramite un trojan bancario o un sito di phishing. Il malware può intercettare anche i codici OTP inviati via SMS, quando l’utente collega la carta di credito al servizio di pagamento mobile. In questo modo, i cybercriminali possono collegare la carta di credito all’app di pagamento installata sul proprio smartphone.

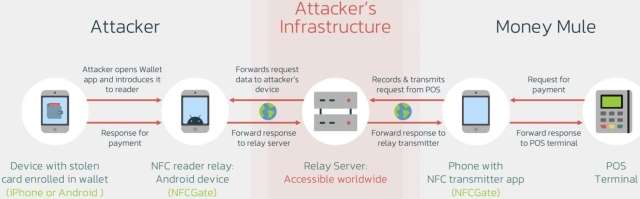

Il tool NFCGate viene ancora utilizzato per un attacco Ghost Tap, ma c’è un relay server che intercetta le transazioni tra il dispositivo con la carta rubata e il terminale POS di un commerciante. I cybercriminali possono quindi effettuare pagamenti anche a migliaia di Km e in più città in breve tempo, sfruttando una rete di “money mule”.

Rilevare questo tipo di tattica è piuttosto complesso. Teoricamente si dovrebbe sviluppare un meccanismo che confronta la posizione geografica della carta rubata e il luogo del pagamento. Solitamente, i sistemi anti-frode non intervengono quando l’utente effettua piccoli pagamenti, come avviene con Apple Pay o Google Pay. Inoltre, i cybercriminali possono attivare la modalità aereo per non essere tracciati (i pagamenti NFC funzionano ancora).

L’unico modo per individuare transazioni fraudolente è verificare i pagamenti effettuati in luoghi diversi con la stessa carta di credito in un intervallo di tempo troppo breve (ad esempio, il proprietario della carta non può fare pagamenti a New York e, dopo 10 minuti, a Cipro).