Cosa ha fatto GitLab per testare la tenuta della propria stessa sicurezza informatica? Ha fatto un test, utile a comprendere i punti deboli della propria stessa organizzazione, mettendo nel mirino soprattutto i possibili problemi derivanti dal fatto di avere un alto numero di dipendenti in smart working in conseguenza dell’emergenza sanitaria in corso della natura all-remote del gruppo.

La domanda che il team si è posto è la seguente: quando siamo vulnerabili ad un attacco di phishing ora che gran parte della forza lavoro sta operando da remoto?

L’auto-phishing del GitLab

Il test è stato un successo in termini di valore sperimentale, ma i risultati non sono forse stati quelli auspicati. Quel che il team ha realizzato, infatti, è stato un vero e proprio attacco mirato di phishing verso i propri stessi collaboratori, cercando di coglierli in fallo attraverso i medesimi trucchetti che spesso vengono posti in essere per poter attaccare un sistema dall’esterno.

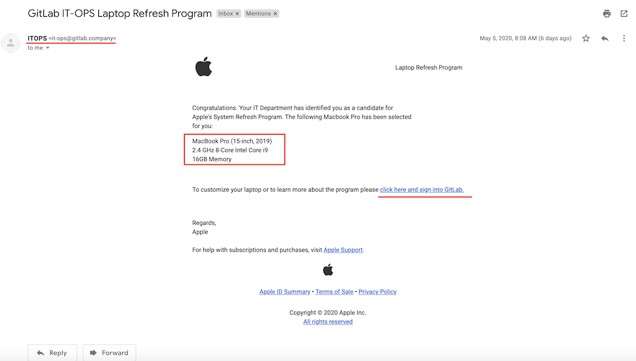

L’obiettivo del test era quello di ottenere le credenziali dei collaboratori del GitLab, perché tramite queste si può accedere ai rispettivi account riservati e poter così agire dall’interno per sottrarre altre informazioni o creare problemi di qualsivoglia tipologia. Per arrivare a ciò, il “Red Team” ha acquistato il dominio gitlab.company, quindi ha configurato un account GSuite per poter inviare le mail. Il messaggio, inviato a 50 collaboratori scelti casualmente tra i collaboratori in remoto del gruppo, conteneva l’invito ad inserire le proprie credenziali per accedere ad un aggiornamento.

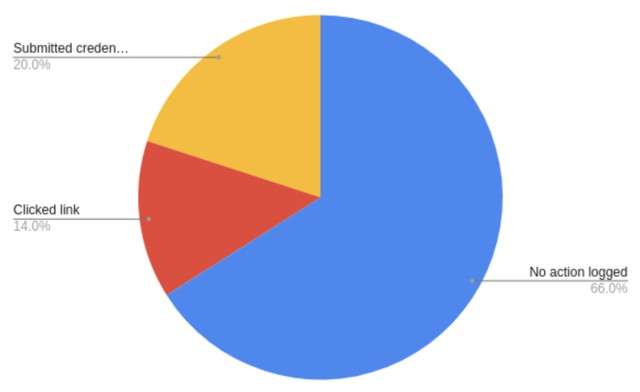

A distanza di pochi giorni, ecco il risultato ottenuto in questo curioso esperimento, che con ogni probabilità sarà reiterato diventando una vera e propria esercitazione ricorrente:

Su 50 mail inviate, 17 sono stati i click sul link proposto e di questi 10 hanno inserito le credenziali cadendo così nel tranello. Il 66% del totale ha ignorato la mail (capendo quindi a priori il possibile pericolo ivi nascosto), mentre il 34% a approfondito la questione (e il 20% ha consegnato improvvidamente la propria password al server remoto).

In questa sperimentazione non si è considerato il fatto che l’autenticazione a due passaggi avrebbe comunque filtrato a valle gli accessi da parte di eventuali malintenzionati, ma si è voluto semplicemente testare la cultura della sicurezza intrinseca alle proprie risorse al lavoro da remoto. Le conclusioni possibili? Anche laddove la cultura informatica è sicuramente di alto livello, anche laddove maggiore dovrebbe essere la conoscenza su certi rischi, anche laddove si pongono in essere strategie importanti per il contenimento dei rischi di attacco, c’è comunque la debolezza dell’elemento umano a mettere a rischio tutto quanto.

L’esercitazione sarà rinnovata anche nei mesi a venire, a sorteggio e senza comunicazioni preventive. Ora tutti i dipendenti GitLab sono avvisati: la mail che si riceve è una esercitazione che consegna ai vertici i propri comportamenti inopportuni, oppure è una mail di phishing autentico? In ogni caso da oggi ogni utenza GitLab sarà più sicura di ieri: un po’ per esperienza e un po’ per timore.