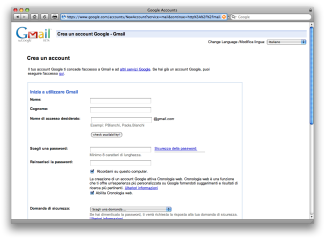

C’è voluto un bel po’ di lavoro e molte più risorse che per altri servizi, ma a quanto pare anche il baluardo Google è caduto . Gli spammer sarebbero riusciti a violare il fino ad oggi invalicabile captcha che protegge Gmail dalle iscrizioni automatiche fraudolente, dando il via ad una massiccia campagna di creazione di account fasulli da sfruttare come veicolo di posta spazzatura.

La tecnica è stata svelata dai Security Labs di Websense , e illustrata nei dettagli sul blog ufficiale del progetto. Secondo l’azienda, ci sono almeno quattro buoni motivi per considerare questo evento significativo: innanzi tutto, penetrare nell’ecosistema Google consente di avere accesso a molti servizi oltre alla posta; in secondo luogo, è altamente improbabile che i domini di BigG possano venire filtrati in una blacklist . Conta poi il fatto che gli account di Gmail offrano servizi veloci gratis, e che l’enorme mole di traffico che transita ogni giorno verso i server di Mountain View potrebbe rendere complesso identificare eventuali abusi.

La tecnica è stata svelata dai Security Labs di Websense , e illustrata nei dettagli sul blog ufficiale del progetto. Secondo l’azienda, ci sono almeno quattro buoni motivi per considerare questo evento significativo: innanzi tutto, penetrare nell’ecosistema Google consente di avere accesso a molti servizi oltre alla posta; in secondo luogo, è altamente improbabile che i domini di BigG possano venire filtrati in una blacklist . Conta poi il fatto che gli account di Gmail offrano servizi veloci gratis, e che l’enorme mole di traffico che transita ogni giorno verso i server di Mountain View potrebbe rendere complesso identificare eventuali abusi.

Più nel dettaglio, a quanto pare gli spammer avrebbero elaborato un approccio ai server Google su due fronti: una coppia di sistemi (o reti di sistemi) attaccanti si lancia contemporaneamente all’assalto del form di iscrizione, applicando allo stesso tempo due diverse tecniche per tentare di forzare la protezione offerta dalle immagini captcha. La prima, più tradizionale , consiste nel tentare di decodificare l’informazione contenuta nella bitmap mostrata durante l’iscrizione; la seconda, meno consueta, tenta di suddividere la grafica in vari segmenti, ciascuno dei quali dovrebbe essere interpretato separatamente.

I due sistemi tentano di comunicare tra di loro durante tutto il processo: se il primo non riesce nel tentativo di individuare la chiave, il secondo prova a subentrare per supplire. Inoltre, ogni tentativo sembrerebbe essere sfruttato per apprendere dai propri errori e affinare la tecnica di decodifica delle immagini.

A parziale consolazione, va detto che al momento la strategia applicata – che richiede la presenza di almeno due bot al lavoro per decodificare i captcha e dunque impegna massicciamente i malintenzionati – non va oltre una percentuale di successo del 20 per cento: su cinque tentativi, solo uno va a segno . Ma se questa tecnica dovesse affermarsi, un gran numero di network zombie al lavoro potrebbe registrare centinaia di indirizzi in poche ore.

Security Labs è riuscita anche a rintracciare il server da dove pare l’attacco abbia origine e venga gestito. Sembrerebbe si tratti di un dominio russo, apparentemente dedicato esclusivamente alla decodifica fraudolenta di captcha a scopo di lucro .

Luca Annunziata