Nonostante i computer quantici siano ancora sperimentali, Google non vuole farsi trovare impreparata ed ha annunciato lo sviluppo un nuovo tipo di cifratura resistente ad eventuali attacchi di computer quantistici. Tale tipo di cifratura viene chiamata post-quantica .

I modelli di computer quantici esistenti riescono a processare pochi quantum bit per volta ( qubit ) e quindi sono attualmente troppo poco potenti per costituire un vero problema. Tuttavia la potenza di calcolo che potrebbero raggiungere, una volta diventati una consolidata realtà, potrebbe rendere possibile decifrare facilmente algoritmi di cifratura attualmente considerati inattaccabili.

Ad investire su sistemi quantici sono Google , IBM , Microsoft , Intel . Tra i più potenti elaboratori esistenti ci sono i computer quantici adiabatici ( Adiabatic quantum computers ), come il D-Wave che Google gestisce insieme alla NASA che è in grado di processare un gran numero di qubit ma che presenta ancora diversi problemi.

Gli studi su sistemi e algoritmi resistenti ad attacchi quantici non sono partiti recentemente ma sicuramente l’impegno diretto di Google sta dando un’accelerazione allo sviluppo. Quello che preoccupa maggiormente è che si potrebbe violare il protocollo TLS che sta dietro alle connessioni HTTPS considerate attualmente sicure. Si potrebbero quindi decriptare comunicazioni odierne che dovrebbero essere garantite confidenziali da ormai più di un decennio.

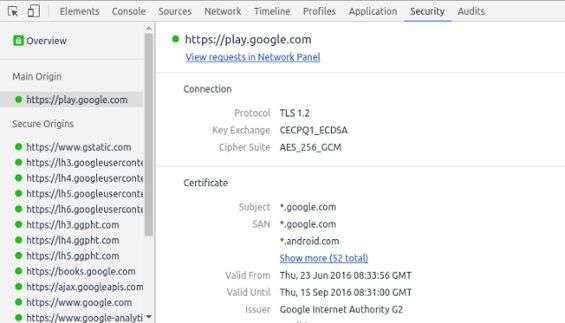

L’esperimento annunciato da Google verrà testato su Chrome , monitorando una frazione di comunicazione tra Chrome Desktop e i server di Google . Per effettuare i test è stato aggiunto uno scambio di chiavi post-quantico in aggiunta al classico scambio di chiavi a curva ellittica . L’utilizzo della doppia chiave viene fatto in modo cautelativo poiché il sistema post-quantico potrebbe rivelarsi fragile anche con i moderni computer mettendo a rischio i dati degli utenti.

Sovrapponendolo al classico sistema a curva ellittica si avrà la garanzia che in caso ceda il sistema post-quantico i dati degli utenti verranno protetti da quello che è ritenuto il miglior sistema di sicurezza attualmente disponibile, mentre se il nuovo sistema dovesse rivelarsi sicuro le connessioni risulterebbero protette anche da un futuro attacco quantico .

Google ritiene importante testare e acquisire dati nel mondo reale mettendosi alla prova con strutture dati più grandi di quelle che probabilmente richiederanno gli algoritmi post-quantici. L’algoritmo scelto per i test è il New Hope sviluppato dai ricercatori Erdem Alkim , Léo Ducas , Thomas Pöppelmann e Peter Schwabe .

Il loro lavoro si basa su un precedente studio di Bos, Costello, Naehrig e Stebila, e su un altro studio di >Lyubashevsky, Peikert e Regev.

L’intento di Google non è quello di far diventare New Hope uno standard de-facto e per questo motivo ha posto per la sperimentazione un limite di 2 anni, al termine dei quali si augura di avere qualcosa di meglio con cui sostituirlo. L’ esperimento è attualmente abilitato in Chrome Canary e si può capire se è in funzione aprendo il pannello di sicurezza di recente introduzione e cercando la chiave “CECPQ1”. Non tutti i domini di Google avranno il permesso di accedere e l’esperimento potrebbe apparire e scomparire nel caso venissero rilevati problemi.

Luca Algieri