I ricercatori di Minerva Labs hanno scoperto una nuova versione di IceXLoader, un loader che permette ai cybercriminali di scaricare altri malware dal server remoto e infettare i dispositivi Windows. Gli sviluppatori hanno aggiunto diverse funzionalità che sono state sfruttate per colpire migliaia di vittime nel mondo (utenti privati e aziende). Fortunatamente viene rilevato e bloccato dalla maggioranza delle soluzioni di sicurezza sul mercato.

Nuove funzionalità di IceXLoader 3.3.3

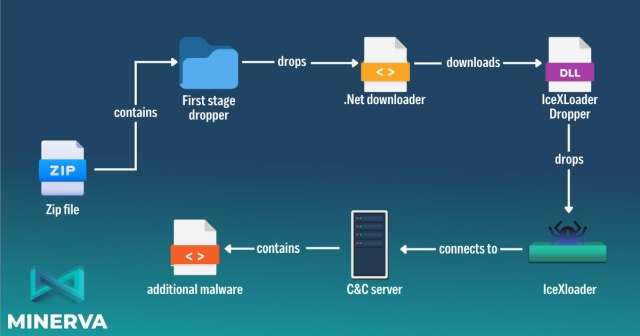

IceXLoader è stato individuato per la prima volta nel mese di giugno. La catena di infezione prevede innanzitutto l’invio di un file ZIP mediante un’email di phishing. All’apertura viene creata una directory temporanea nascosta e scaricato un file eseguibile (downloader). In base ai parametri impostati è possibile riavviare il computer e aggiungere una chiave nel registro per eliminare la directory temporanea.

Viene quindi eseguito il downloader che scarica un’immagine PNG dal server remoto. Quest’ultima viene successivamente convertita in una DLL offuscata, ovvero in IceXLoader, eseguito dopo 35 secondi di attesa per aggirare eventuali sandbox. La versione 3.3.3 del malware raccoglie numerose informazioni, tra cui indirizzo IP, nome del computer, versione di Windows, prodotti di sicurezza installati, quantità di RAM, tipo di CPU e GPU.

Per garantire la persistenza (esecuzione automatica all’avvio) viene creata una chiave nel registro. Il malware disattiva inoltre la scansione in tempo reale di Microsoft Defender Antivirus e aggiunge alla lista esclusioni le directory in cui è stato copiato. IceXLoader invia infine i dati al server C&C (command and control), dal quale può scaricare altri malware.