Intel ha annunciato una nuova misure di sicurezza che rappresenterà una nuova barriera per il futuro processore mobile “Tiger Lake”. La novità del gruppo sarà identificata come “CET” (Intel Control-Flow Enforcement Technology) e lo scopo per cui è stata sviluppata è creare un nuovo ed ulteriore argine a livello di CPU nei confronti dei malware più comuni.

Intel Control-Flow Enforcement Technology

L’impegno di Intel con CET è tale da poter offrire ai dispositivi che integreranno Tiger Lake una difesa che a livello software non sarebbe possibile da implementare: di qui la volontà di agire a livello hardware, operando ad un livello differente, con maggior integrazione. Ma è questo un progetto di lunga gittata, le cui fondamenta sono state preparate fin dal 2016 ed a seguito di una stretta collaborazione con Microsoft.

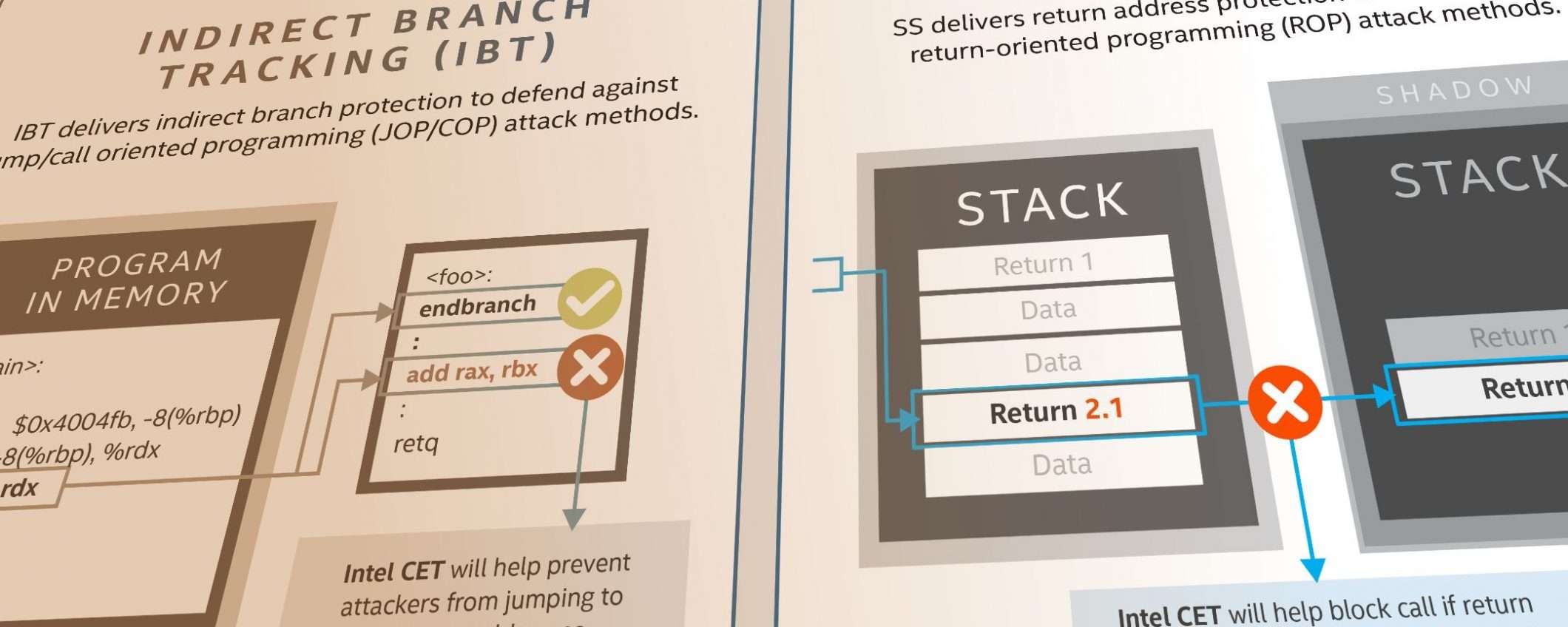

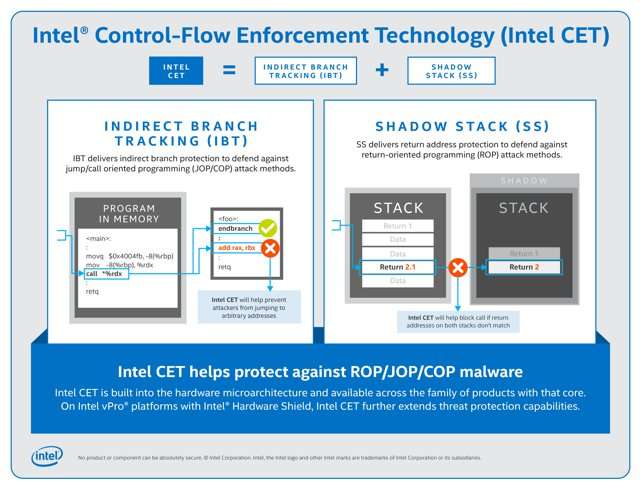

Intel CET è progettata per proteggere i sistemi dall’uso scorretto di codice legittimo attraverso attacchi di control-flow hijacking, comunemente utilizzati da molti tipi di malware. Intel CET offre agli sviluppatori di software due funzionalità per la difesa contro questo tipo di attacchi: indirect branch tracking e shadow stack. L’indirect branch tracking protegge i sistemi dai metodi di attacco basati su jump/call-oriented programming (JOP/COP). Shadow stack protegge gli indirizzi di ritorno dai metodi di attacco basati su return-oriented programming (ROP). Queti metodi di attacco sono parte di una classe di malware indicata come problemi di sicurezza della memoria, e include tattiche come la corruzione dell’overflow del buffer dello stack e use-after-free.

L’importanza di Intel CET sta nel fatto che è parte integrante della microarchitettura ed è disponibile su tutta la famiglia di prodotti dotati di quel core. Mentre le piattaforme Intel vPro con Intel Hardware Shield già rispettano e superano le specifiche di sicurezza per i PC Secured-core, Intel CET estende ulteriormente le funzioni avanzate di protezione contro le minacce informatiche. La disponibilità di Intel CET è prevista anche per le future piattaforme desktop e server.

Intel spiega di aver portato avanti questa sfida in virtù di un crescente numero di minacce che stanno mettendo sempre più a rischio i sistemi odierni: serve una maggior integrazione hardware/software per poter blindare i dispositivi e la morsa di Intel CET e Windows 10 è pensata in senso cooperativo proprio a tal fine.

Con la “Control-Flow Enforcement”, insomma, Intel non intende soltanto creare una barriera al malware, ma intende avviare un discorso evolutivo che dovrà ulteriormente crescere ed approfondire la propria capacità di difesa: in ballo non c’è solo la sicurezza di oggi, ma anche la resistenza dei futuri dispositivi mobile, qualunque essi siano, qualunque possa essere la loro funzione (business o consumer), qualunque sia la modalità di utilizzo: “Le soluzioni di sicurezza radicate a livello hardware rappresentano la migliore possibilità di fornire garanzia di sicurezza contro minacce attuali e future. L’hardware di Intel, e l’aggiuntiva garanzia di sicurezza e innovazione che porta con sé, aiuta a rinforzare gli strati dello stack che fanno affidamento su di esso“. Un progetto di lungo corso, insomma, che in Tiger Lake ha un punto d’arrivo e l’inizio di una nuova prospettiva.