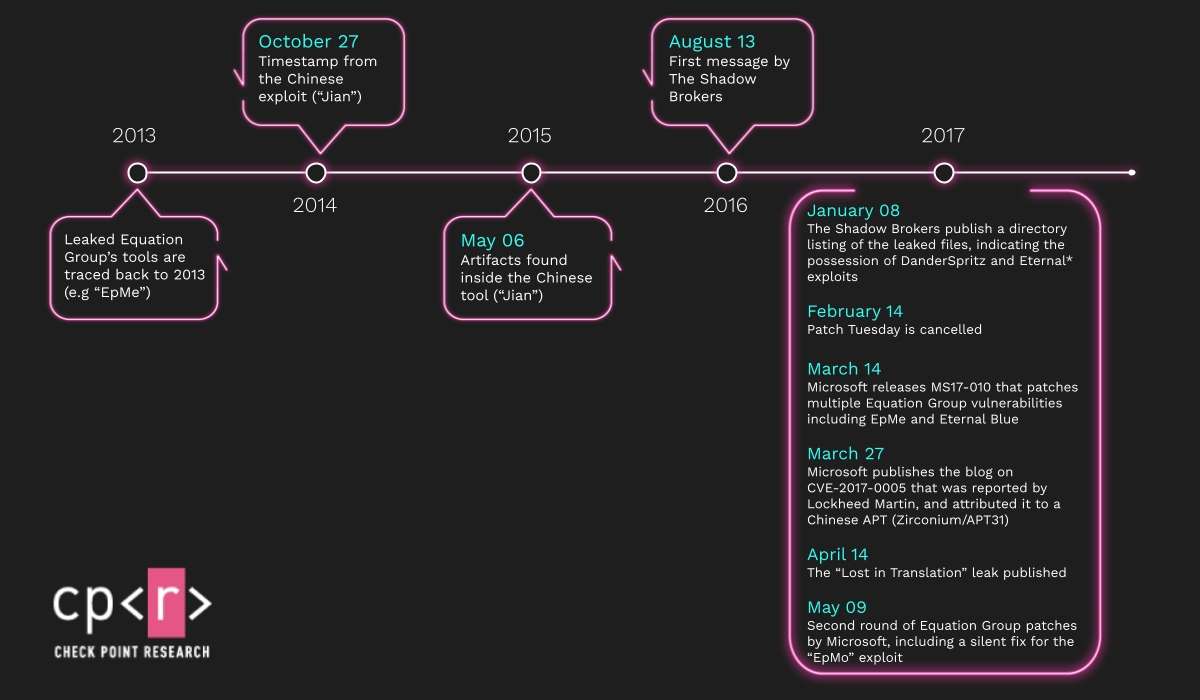

Molti ricorderanno il famigeato WannaCry che ha causato ingenti danni economici nel 2017. Il ransomware sfruttava un exploit sviluppato dalla NSA, noto come EternalBlue. Check Point Research ha ora scoperto che un altro exploit dell’agenzia statunitense è stato utilizzato da un gruppo cinese oltre due anni prima che i membri di The Shadow Brokers pubblicassero l’arsenale digitale della NSA.

Jian: versione cinese di EpMe

The Shadow Brokers è il gruppo di hacker che ha reso pubblici i tool utilizzati dall’unità TAO (Tailored Access Operations, nota anche come Equation Group) della NSA per accedere ai sistemi informatici, sfruttando vulnerabilità zero-day di Windows e altri software.

La divulgazione delle “cyber weapon” è avvenuta nel 2017, ma Check Point Research ha scoperto che un gruppo di hacker cinese (noto come APT31 o Zirconium) ha messo le mani su EpMe, un altro exploit sviluppato da Equation Group. Ciò è avvenuto oltre due anni prima del leak di The Shadow Brokers. Il codice di EpMe è stato utilizzato per scrivere Jian, con il quale sono stati effettuati vari attacchi contro obiettivi statunitensi tra il 2015 e marzo 2017, quando Microsoft ha rilasciato le patch per le vulnerabilità di Windows.

La storia completa di Jian può essere letta sul sito di Check Point Research. Secondo gli esperti californiani, il codice di EpMe potrebbe essere stato catturato durante un attacco di Equation Group a target cinesi, durante un attacco di Equation Group a reti di terze parti monitorato da APT31 oppure durante un attacco di APT31 all’infrastruttura di Equation Group.

La ricerca di Check Point evidenzia la pericolosità di queste armi digitali e come la loro diffusione possa rappresentare un grave rischio per la sicurezza nazionale.