I ricercatori di Kaspersky Lab hanno recentemente scoperto un trojan di tipo banker , classificandolo con il nome Trojan-Banker.Win32.Jimmy .

Il malware sarebbe un’ennesima versione modificata del noto Neutrino: nello specifico, la variante modificata sarebbe Trojan-Banker.Win32.NeutrinoPOS , classificata sempre da Kaspersky Lab lo scorso giugno.

Mentre l’obiettivo di NeutrinoPOS era quello di infettare i sistemi POS , allo scopo di estrarre dati relativi alle carte di credito direttamente dalle pagine di memoria dei processi, gli sviluppatori di Jimmy hanno rimosso completamente queste funzioni, creando di fatto un trojan modulare , ossia in grado di eseguire una serie di moduli scaricabili da un server di command-and-control .

I moduli di cui gli analisti di Kaspersky sono entrati in possesso hanno finalità di Web injection per i principali browser, analoghe a quelle già presenti in NeutrinoPOS, oppure aggiornamenti al modulo centrale del trojan.

Un modulo in particolare è dedicato al mining della criptovaluta Monero, analogamente al malware Adylkuzz dello scorso giugno.

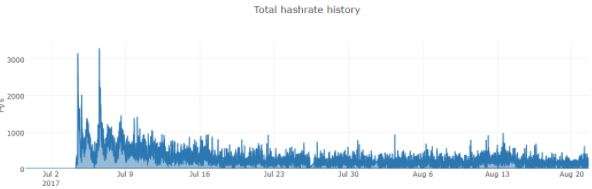

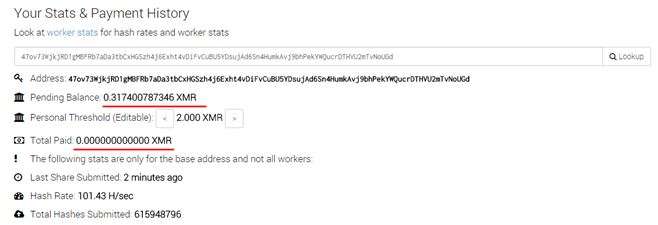

L’esistenza di questo modulo, e il fatto che nel codice del trojan siano presenti l’identificativo del portafogli e l’indirizzo del pool , consente di ricavare una statistica, temporale e quantitativa, della diffusione del virus , che come si evince dall’immagine, è iniziata ai primi di luglio.

Il fatto che l’ammontare di criptovaluta minato sia di soli XMR 0,31 , pari a circa 43 dollari, fa supporre che gli autori del trojan abbiano cambiato portafogli, oppure abbandonato l’idea del mining.

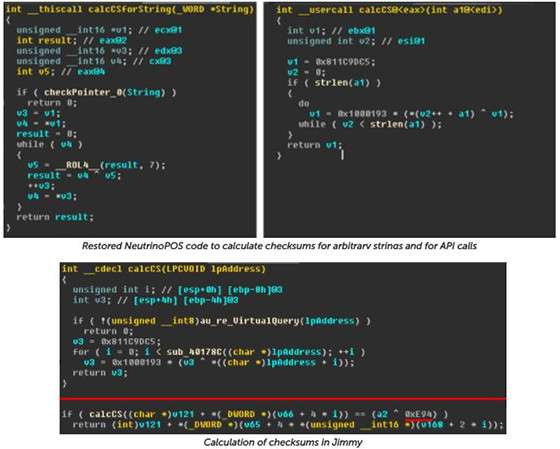

Ulteriori differenze tra NeutrinoPOS e Jimmy riguardano il calcolo dei checksum: per il primo, esso veniva utilizzato per stabilire quali chiamate alle API di sistema effettuare; per il secondo, invece, il calcolo dei checksum è stato esteso ad ogni tipo di comparazione di stringhe, in modo da rendere l’analisi del virus più complicata, dovendo computare centinaia di stringhe allo scopo di ricostruire il comportamento del virus stesso.

Infine, ai controlli effettuati da NeutrinoPOS, che riguardano la presenza di antivirus o l’esecuzione in ambienti virtuali o sandboxed , in Jimmy sono presenti ulteriori controlli relativi al nome del proprio file eseguibile , che deve contenere un’estensione di file e non essere un hash MD5, SHA1 o SHA256, e all’identificativo della CPU , che viene comparato con una serie di checksum presenti nel codice per valutarne presumibilmente la tipologia e la conseguente capacità computazionale.

Elia Tufarolo