Oltre la metà degli attacchi che fanno leva sulla vulnerabilità della libreria Log4j impiega TOR per nascondere il paese di provenienza. È quanto emerge da una nuova ricerca sul tema condotta dai ricercatori di Bitdefender.

Attacchi Log4j: da dove arrivano, dove sono diretti

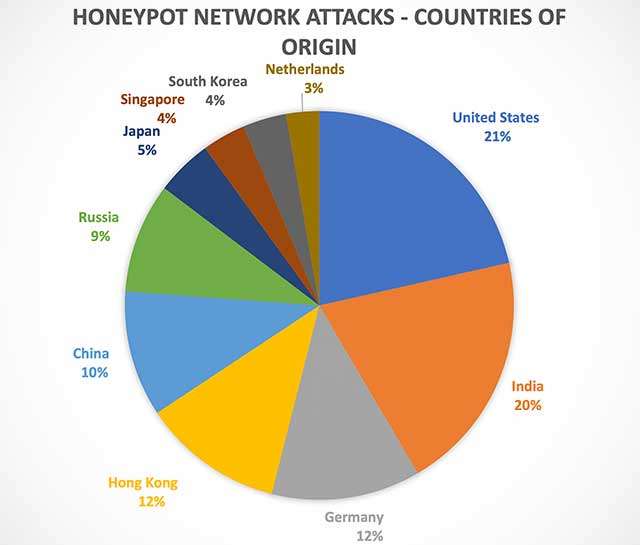

La rete di honeypot gestita dalla società ha rilevato 36.000 azioni malevole nel periodo compreso tra il 9 e il 16 dicembre, mentre la telemetria degli endpoint rivela come Germania e Stati Uniti (rispettivamente con il 34% e il 26%) rappresentino i principali territori di origine. Invece, i target più presi di mira risultano essere USA, Regno Unito e Canada (48%, 8% e 8%).

In altre parole, gli attori malevoli che mirano a Log4j stanno instradando i loro attacchi attraverso macchine localizzate vicino ai loro obiettivi. Il fatto che non si vedano nei primi posti nazioni solitamente associati ai pericoli della cybersecurity non significa che gli attacchi non provengano da lì.

Un ulteriore studio sul tema ha svelato nei giorni scorsi quelli che sono i paesi ritenuti a maggior rischio: Stati Uniti, Regno Unito, Turchia, Germania e Olanda. Questo il commento di Bitdefender.

È importante notare che si tratta di una situazione altamente dinamica e in continuo sviluppo. Mitigare o anche solo comprendere l’impatto di questa vulnerabilità richiederà mesi. Si è venuto a creare un’opportunità perfetta per i malintenzionati.

Alla vulnerabilità Log4Shell (CVE-2021-44228), resa nota il 9 dicembre da Apache, è attribuito un rating di 10/10 a testimonianza della sua criticità. Consente potenzialmente l’esecuzione arbitraria di codice ed è considerata dagli addetti ai lavori una delle falle più gravi dell’ultimo decennio.