Gli esperti di Malwarebytes hanno individuato una nuova campagna skimming effettuata dal famigerato gruppo Megacart. I cybercriminali hanno raffinato le loro tecniche, riuscendo a sviluppare interfacce di pagamento praticamente indistinguibili da quelle originali. Gli utenti non si accorgono della differenza e inseriscono i dati della carta di credito.

Web skimming più realistico

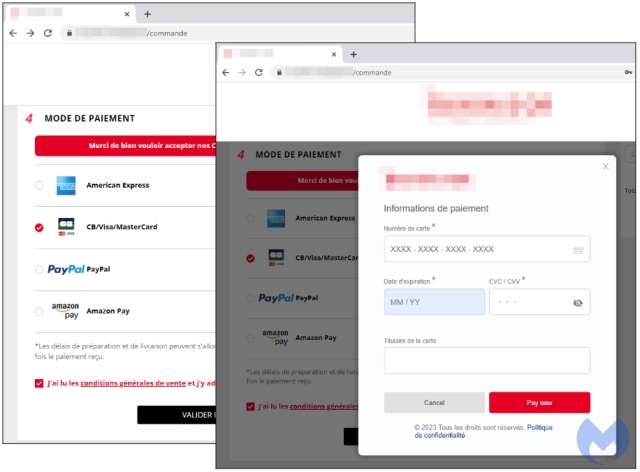

Gli esperti di Malwarebytes hanno scoperto lo skimmer Kritec sullo store di un’azienda che vende accessori di viaggio. Il sito è basato sul popolare CMS PrestaShop. Nella pagina di checkout è stato iniettato un codice JavaScript che attiva un form di pagamento molto simile a quello legittimo.

Quando l’utente sceglie la carta di credito come metodo di pagamento, Kritec mostra un “modale”, ovvero un elemento web sovrapposto alla pagina che oscura o disattiva lo sfondo. Questo elemento è fasullo, quindi i dati inseriti dall’ignara vittima (nome, numero della carta di credito, scadenza e codice CVC/CVV) finiscono nelle mani dei cybercriminali.

Lo skimmer è piuttosto complesso, in quanto il codice è offuscato con la codifica Base64 e il contenuto HTML viene generato dinamicamente. Quando l’utente clicca sul pulsante “Paga ora” viene mostrato il messaggio che indica l’annullamento del pagamento. Successivamente viene aperta la reale pagina di checkout, ma i cybercriminali hanno già rubato i dati. Lo skimmer copia sul computer un cookie che evita di raccogliere le stesse informazioni.

L’interfaccia è stata scritta anche in altre lingue. La soluzione di sicurezza di Malwarebytes rileva Kritec e blocca i domini dai quali viene caricato il form di pagamento fasullo.