Si è soliti pensare ai malware come a una fonte di problemi per i dati personali, per le informazioni salvate all’interno dei nostri dispositivi, come a un’insidia per la privacy o in alcuni casi per il portafogli. Esistono però alcune tipologie di codice maligno che, una volta colpito l’obiettivo, sono in grado di provocare un danno fisico, di costituire una minaccia potenzialmente letale per l’essere umano.

Rischio malware per referti CT e MRI

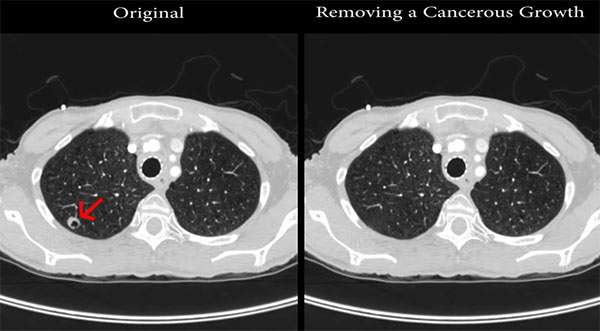

I ricercatori dei Cyber Security Labs della Ben Gurion University hanno dimostrato in che modo, creando un malware capace di alterare i referti degli esami medici. Nella demo sono stati impiegati quelli ottenuti sottoponendo i pazienti a indagini cliniche mediante tomografia computerizzata (CT) e risonanza magnetica (MRI). Il codice è riuscito a manipolare i file generati eliminando dalle immagini dei polmoni (anche quelle 3D) la presenza di cellule tumorali (come visibile nello screenshot qui sotto) oppure aggiungendole dove in realtà assenti.

L’analisi di 70 scansioni così modificate da parte di personale specialistico ha confermato l’efficacia del malware: i medici non sono stati in grado di riconoscere le alterazioni apportate dal software nel 98% dei casi, nemmeno ricorrendo all’impiego di programmi sviluppati appositamente per supportare l’occhio di un esperto durante la diagnosi. Non è dunque difficile comprendere come le potenziali conseguenze di una simile minaccia possano essere disastrose per la salute dei diretti interessati, celando la presenza di un problema oppure creando falsi positivi.

Il rischio non è da sottovalutare. Se da un lato cliniche e ospedali già dispongono di sistemi utili a proteggere i dati dei pazienti da influenze esterne per via della loro natura strettamente personale, dall’altro non sempre le attrezzature e i macchinari impiegati per condurre gli esami sono recenti o possono essere aggiornati al fine di scongiurare il pericolo, senza dimenticare che in gran parte non fanno impiego di alcun algoritmo crittografico durante la trasmissione dei dati.

Un attacco di questo tipo, secondo i ricercatori, potrebbe essere preso in considerazione con più scopi: falsificare i risultati di una ricerca, colpire un obiettivo specifico compromettendone lo stato di salute o attuare una sorta di ricatto tenendo in ostaggio le informazioni mediante una dinamica che ricorda da vicino quella dei ransomware.

Diversi i metodi per attuarlo: attraverso un dispositivo man-in-the-middle interposto tra l’impianto che acquisisce le immagini e il terminale che le elabora o le salva, posizionando un device nei pressi del macchinario CT-MRI oppure entrando in possesso dei referti.

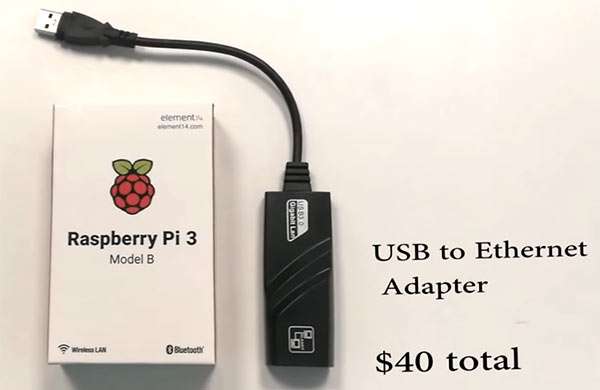

Nel filmato qui sopra la simulazione dell’attacco condotto con l’impiego di una semplice scheda Raspberry Pi 3 (Model B con sistema operativo Raspbian) e di un adattatore USB-Ethernet, acquistabili a poche decine di euro. L’installazione, in caso di possibilità d’accesso al laboratorio, avviene in meno di un minuto, dopodiché il malintenzionato può controllare il tutto mediante una postazione esterna in modalità wireless.