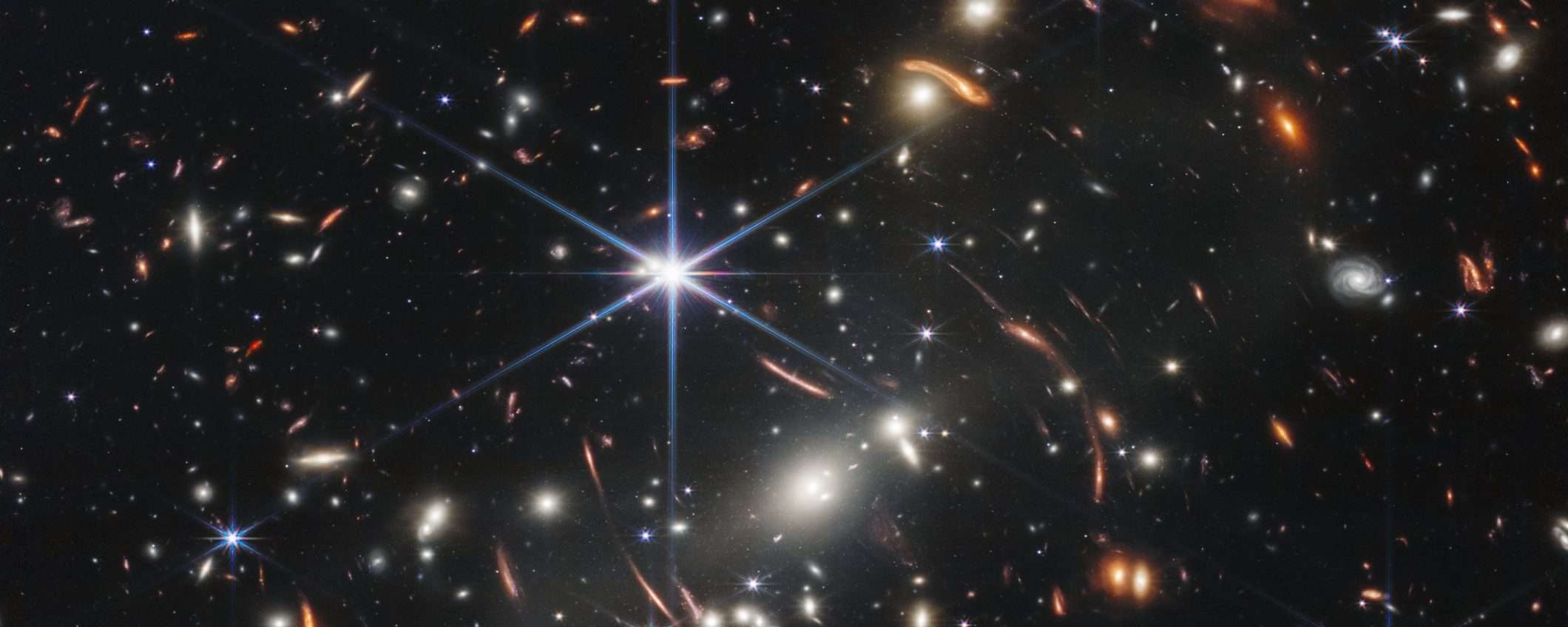

I ricercatori di Securonix hanno scoperto un’altra tecnica originale sfruttata per distribuire malware. La nuova campagna denominata GO#WEBBFUSCATOR prevede una catena di infezione che include una delle immagini scattate dal James Webb Space Telescope (JWST). Nella foto è nascosto il codice del malware scritto in linguaggio Go. Gli utenti dovrebbero installare una soluzione di sicurezza aggiornata che rileva e blocca questo tipo di minaccia.

Malware nascosto nel cluster di galassie

L’iniziale infezione avviene tramite email di phishing con un allegato DOCX. Nei metadata del file è stato inserito il link ad un sito esterno. All’apertura del documento Word viene scaricato un template che contiene una macro VBA, eseguita automaticamente se l’utente ha disattivato la visualizzazione protetta.

Viene quindi scaricato il file OxB36F8GEEC634.jpg che, dopo la decodifica con il tool certutil.exe, diventa il file msdllupdate.exe, ovvero l’eseguibile del malware. L’immagine JPG è quella del cluster di galassie SMACS 0723 (visibile all’inizio dell’articolo), scattata dal James Webb Space Telescope e pubblicata dalla NASA il 12 luglio.

Ispezionando l’immagine con un editor di testo si scopre la presenza del codice cifrato del malware. I cybercriminali hanno utilizzato il linguaggio Go in quanto è cross-platform e più difficile da analizzare tramite reverse engineering. Al momento la maggioranza degli antivirus rileva il documento Word, il template e l’eseguibile del malware, ma non il codice nascosto nell’immagine.

Il malware copia se stesso nella directory %%localappdata%%\microsoft\vault\ e aggiunge una chiave al registro di Windows per la persistenza (esecuzione automatica). Dopo aver raccolto diverse informazioni dal computer effettua il collegamento al server C&C (command and control). Molte soluzioni di sicurezza, tra cui Bitdefender Total Security, rilevano e bloccano il documento Word usato come accesso iniziale.