I ricercatori di Cisco Talos hanno individuato una variante del trojan Masslogger in azione da metà gennaio. Si tratta di uno spyware scritto in .NET che prende di mira i sistemi Windows con l’obiettivo di allungare le mani sulle credenziali degli utenti. Tra i paesi maggiormente presi di mira anche l’Italia insieme alla Turchia e alla Lettonia.

Masslogger: come agisce il trojan che ruba le credenziali

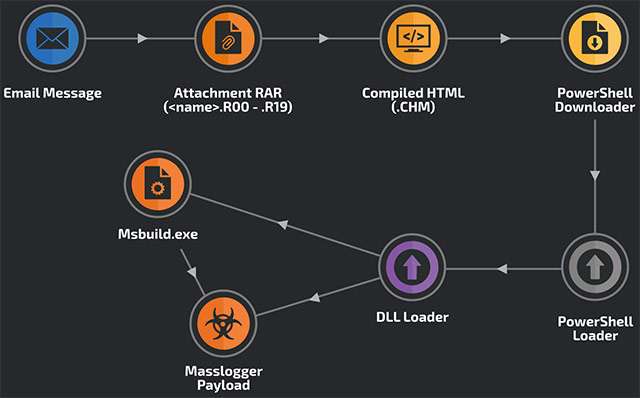

L’esecuzione dell’attacco si struttura su un approccio a più livelli che parte con l’invio di un’email di phishing per arrivare al payload finale cercando in ogni fase di eludere il rilevamento. Il messaggio iniziale destinato alle caselle di posta elettronica include un archivio con estensione “r00” al cui interno sono contenuti file CHM ospitanti codice JavaScript scritto in modo da avviare l’infezione: di fatto un downloader il cui compito è quello di scaricare e installare il loader malevolo. Le informazioni rubate vengono poi trasmesse via protocolli FTP, HTTP o SMTP.

Ad essere prese di mira sono sia le utenze consumer sia quelle dell’ambito business. Così il team di Cisco Talos sottolinea come nonostante l’attenzione sia sempre più rivolta verso la minaccia rappresentata dai ransomware, soprattutto in ambito aziendale, i cybercriminali stiano continuando a voler far proprie le credenziali.

Nonostante la maggior parte dell’attenzione delle aziende sembra essere rivolta ad attacchi di tipo ransomware, è importante tenere a mente che gli i criminali informatici sono molto attivi e possono infliggere danni significativi rubando le credenziali degli utenti: questi dati hanno un valore enorme per i criminali, non solo perché possono essere venduti, ma anche perché possono essere usati per nuovi attacchi.

Il problema è globale, ma l’ambito d’azione di Masslogger e di altri trojan simili pare essere concentrato soprattutto nel vecchio continente. Tra settembre e novembre sello scorso anno attacchi della stessa tipologia sono stati rilevati anche in Bulgaria, Lituania, Ungheria, Estonia, Romania e Spagna. Stando a quanto emerso il codice maligno può essere configurato anche per fungere come keylogger ovvero per registrare tutto quanto digitato dalla vittima per poi inviarlo a un server remoto, ma in questo caso la funzionalità sembra essere stata disabilitata, quasi certamente per nascondersi meglio dagli strumenti di protezione.