I ransomware sono uno dei pericoli maggiori per le aziende. Tra i più “popolari” del momento c’è Medusa. Il gruppo di cybercriminali che gestiscono le attività hanno recentemente aperto un sito per pubblicare i dati rubati delle vittime che non pagano il riscatto. Uno degli ultimi attacchi è stato effettuato contro le scuole pubbliche di Minneapolis.

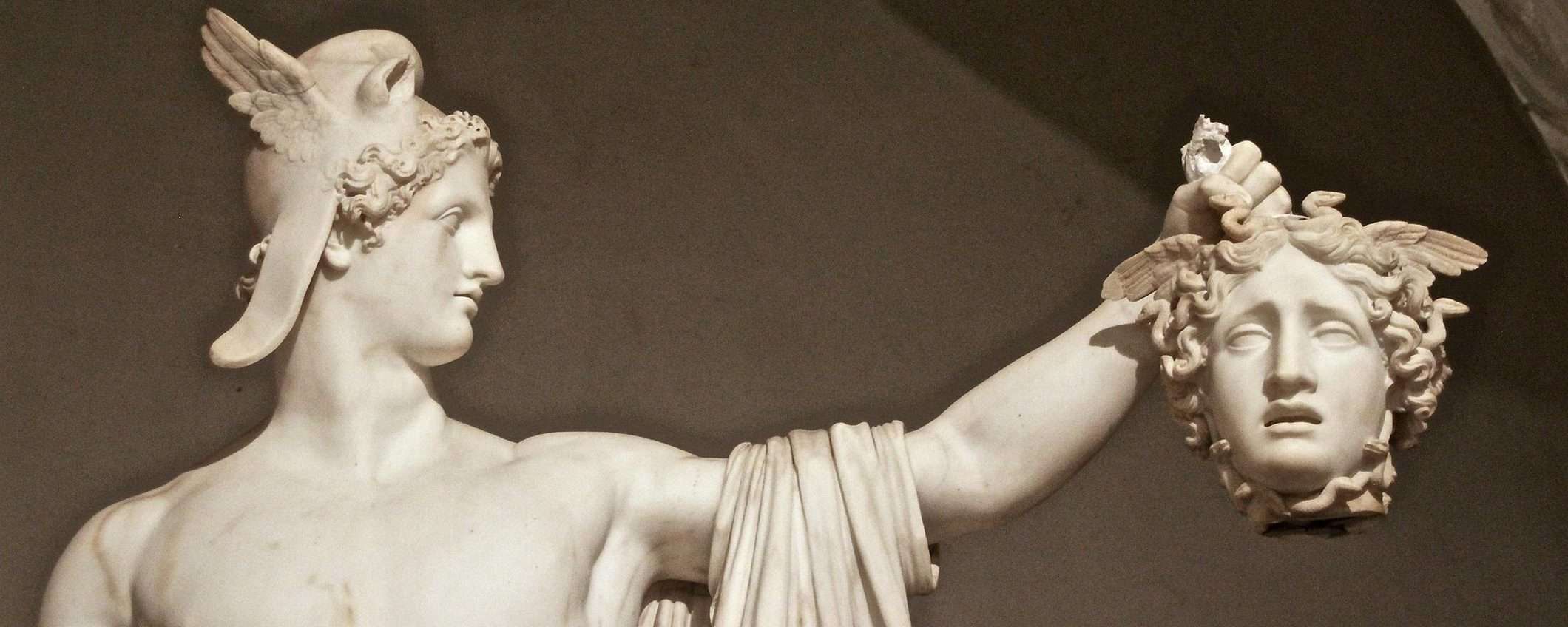

Medusa: nome molto comune

Diverse famiglie di malware usano il nome Medusa. C’è una botnet basata su Mirai, un trojan bancario per Android e un ransomware denominato MedusaLocker. Quest’ultimo potrebbe essere confuso con il ransomware Medusa, ma sono differenti.

Le attività di MedusaLocker sono iniziate nel 2019, usa diverse estensioni per i file cifrati e le istruzioni per pagare il riscatto sono in un documento HTML. Medusa è stato individuato per la prima volta nel 2021, usa l’estensione .MEDUSA per i file cifrati e le istruzioni di pagamento sono in un documento di testo.

Analizzando il codice del malware per Windows, Bleeping Computer ha scoperto le principali funzionalità. Il ransomware termina oltre 280 servizi e processi Windows, tra cui quelli associati a database, email, backup e antivirus. Cancella quindi le copie di volume shadow per impedire il recupero dei file. Per la cifratura viene utilizzata una combinazione di AES a 256 bit e RSA a 2.048 bit.

Nel documento di testo sono presenti l’indirizzo Tor del sito usato per pubblicare i dati rubati, l’indirizzo del sito Tor usato per la negoziazione, un canale Telegram, un Tox ID e un indirizzo email Proton. Sul sito Medusa Blog viene indicato il conto alla rovescia. Per estendere il countdown è possibile pagare una somma aggiuntiva. Al momento non sono state scoperte vulnerabilità nel decryptor che consentono di recuperare i file senza pagare il riscatto.