L’accesso ai sistemi interni di Uber testimonia l’uso crescente di una nuova tattica di ingegneria sociale, nota come MFA Fatigue. Questo tipo di attacco viene sfruttato quando l’account bersaglio è protetto dall’autenticazione multi-fattore. Gli esperti di sicurezza consigliano alcune soluzioni efficaci per limitare i rischi.

MFA Fatigue: descrizione e rimedi

I cybercriminali riescono spesso ad ottenere le credenziali di login dei dipendenti mediante phishing o malware, furto di database o acquisto nel dark web. La maggioranza delle aziende ha tuttavia adottato l’autenticazione multi-fattore come livello aggiuntivo di protezione, quindi serve un codice OTP, un’app o una chiave hardware per confermare l’identità. Esistono diversi metodi per aggirare l’autenticazione multi-fattore (ad esempio, il furto dei cookie di sessione), ma uno dei efficaci è proprio MFA Fatigue, noto anche come “MFA push spam”.

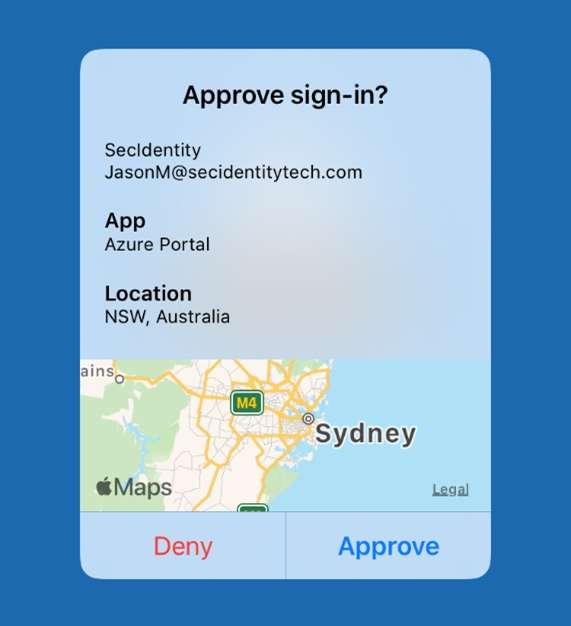

Se la protezione MFA prevede l’invio di notifiche push, i dipendenti vedono un prompt sul dispositivo mobile e devono quindi approvare la richiesta di login. Nel caso del Microsoft Authenticator viene mostrata anche la posizione geografica basata sull’indirizzo IP.

Utilizzando uno script, i cybercriminali inviano notifiche continue, finché il dipendente non approva una delle richieste, come si può vedere nel video. In alcuni casi contattano la vittima via email, servizi di messaggistica o telefono, spacciandosi per il supporto IT dell’azienda.

La soluzione migliore per bloccare la ricezione delle notifiche è cambiare la password. Alcuni esperti di sicurezza suggeriscono di disattivare le notifiche push o di attivare il “number matching”, ovvero la visualizzazione di un numero da inserire nell’app di autenticazione. In alternativa è possibile limitare il numero di richieste (l’account viene bloccato dopo una certa soglia) o utilizzare una chiave di sicurezza hardware (ma la compatibilità non è garantita con tutti i servizi).