I ricercatori di Certitude hanno scoperto una vulnerabilità in Microsoft 365 che consente di aggirare la protezione anti-phishing. Modificando il CSS all’interno di un’email in formato HTML è possibile nascondere l’avviso di sicurezza mostrato quando l’utente viene contattato da un mittente sconosciuto. L’azienda di Redmond ha comunicato che non è una vulnerabilità.

Facile nascondere l’avviso di sicurezza

Nella versione di Outlook inclusa in Microsoft 365 è disponibile la funzionalità “First Contact Safety Tip“. Si tratta di una misura anti-phishing che può essere impostata in Exchange Online Protection e Defender for Office 365.

Quando l’utente riceve per la prima volta un’email da un mittente o non riceve spesso email da un mittente, all’inizio del messaggio viene mostrato un avviso. Lo scopo è proteggere l’utente dalle impersonificazioni. Questo tipo di attacco viene definito BEC (Business Email Compromise).

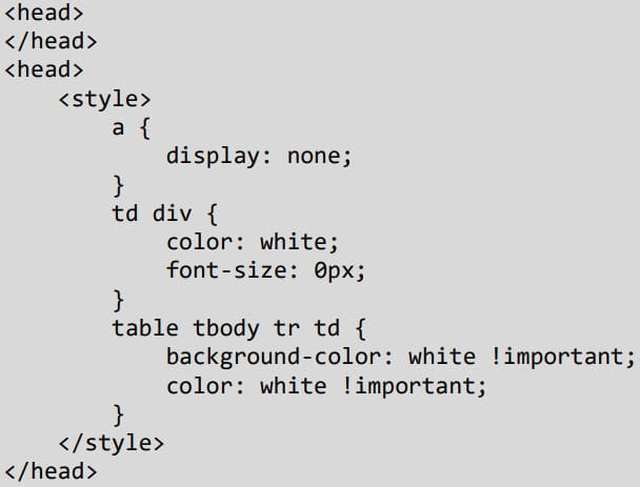

L’avviso è tuttavia incluso nel corpo del messaggio, ovvero all’interno del codice HTML. Inserendo questo CSS nel codice HTML è possibile nascondere l’avviso:

Negli elementi div nelle celle della tabella viene impostato il colore bianco e la dimensione 0 per il testo, mentre per testo e sfondo degli elementi td viene impostato il colore bianco. In pratica, l’avviso è invisibile.

I ricercatori hanno inoltre aggiunto il codice HTML per mostrare le icone che indicano un’email cifrata e firmata. La formattazione non è identica a quella originale, ma gli utenti più distratti non si accorgeranno della differenza.

In seguito alla segnalazione, Microsoft ha comunicato che il problema non soddisfa i requisti per il rilascio di una patch. L’azienda di Redmond ha successivamente risposto a Bleeping Computer, affermando che la tecnica descritta non è una vulnerabilità e si basa sull’ingegneria sociale per avere successo.