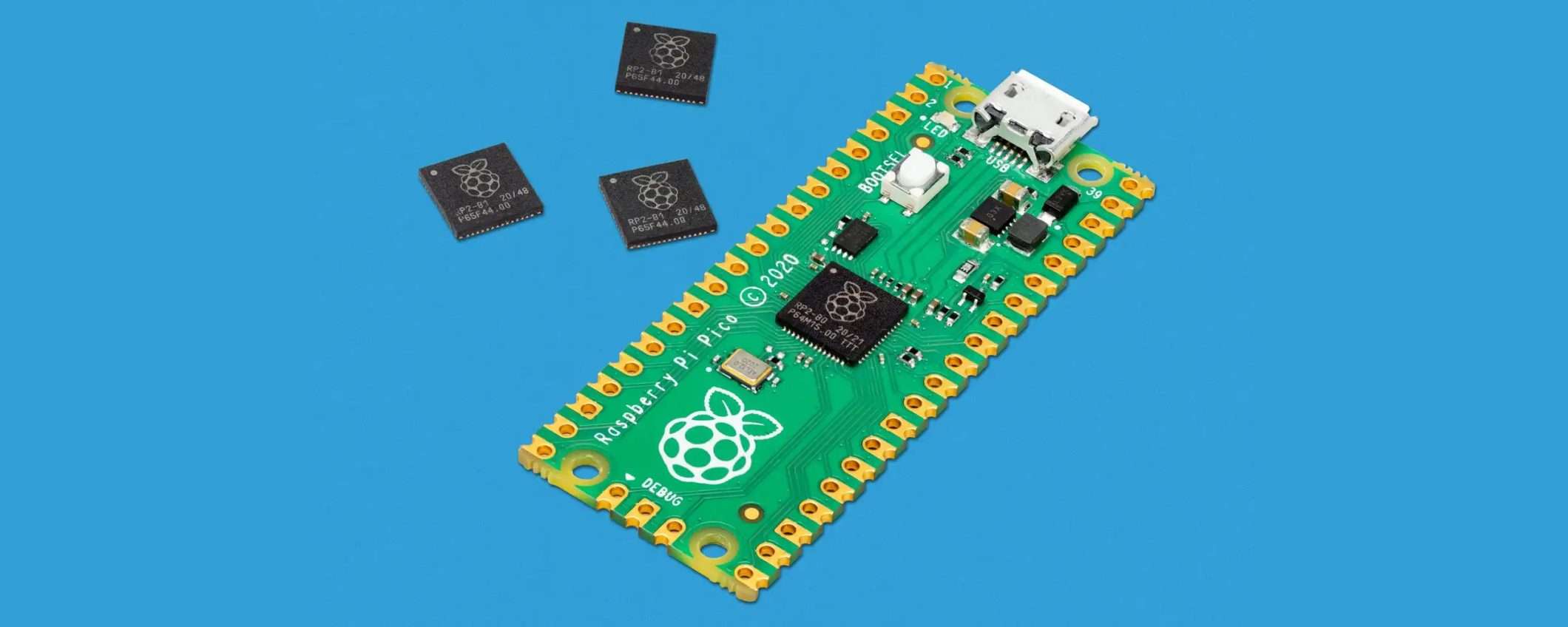

Uno youtuber (stacksmashing) ha pubblicato un video per dimostrare come si può intercettare la chiave crittografica usata dalla funzionalità BitLocker di Windows. Per aggirare la protezione e quindi accedere ai dati sull’unità di storage è sufficiente un Raspberry Pi Pico che costa meno di 5 euro.

Sniffing con Raspberry Pi Pico

BitLocker è una funzionalità di sicurezza, introdotta oltre 17 anni fa con Windows Vista, che consente di effettuare la cifratura completa della partizione del sistema operativo. Ciò impedisce la lettura dei dati, se l’unità di storage viene rubata, persa o smaltita.

Microsoft evidenzia che la massima protezione si ottiene in combinazione con un chip TPM, nel quale viene memorizzata la chiave usata per decifrare la partizione di Windows. Come mostra lo youtuber nel video, il contenuto dell’SSD non viene letto quando collegato ad un altro computer.

All’avvio del computer, la chiave viene però trasferita in chiaro dal chip TPM alla CPU attraverso il bus LPC, quindi può essere intercettata tramite sniffing. Lo youtuber ha utilizzato un Raspberry Pi Pico, un TPMSniffer e il tool dislocker per leggere la chiave inviata dal chip TPM alla CPU e decifrare la partizione di Windows protetta con BitLocker.

Questo tipo di attacco non è una novità, in quanto è descritto su diversi siti. La stessa Microsoft avverte del rischio nella pagina relativa alla funzionalità, ma sottolinea che la procedura è lunga e richiede specifiche competenze. In realtà, come ha mostrato lo youtuber, bastano meno di 43 secondi.

Fortunatamente, molti computer moderni usano un fTPM, ovvero un TPM integrato nella CPU, per cui lo sniffing non è possibile. Gli utenti possono anche impostare un PIN da inserire al boot.