Tra gli strumenti dedicati allo smart working che hanno visto letteralmente impennarsi la user base in questo periodo di crisi sanitaria e lavoro da remoto c’è sicuramente Teams. Il servizio non è però del tutto esente da vulnerabilità e problemi legati alla sicurezza, come svela oggi CyberArk: è stata sufficiente una GIF o una semplice immagine per rubare gli account attivi all’interno di un’organizzazione. È bene sottolineare come la falla sia già stata risolta dal Security Research Center di Microsoft in seguito alla segnalazione.

Teams: la vulnerabilità e la GIF

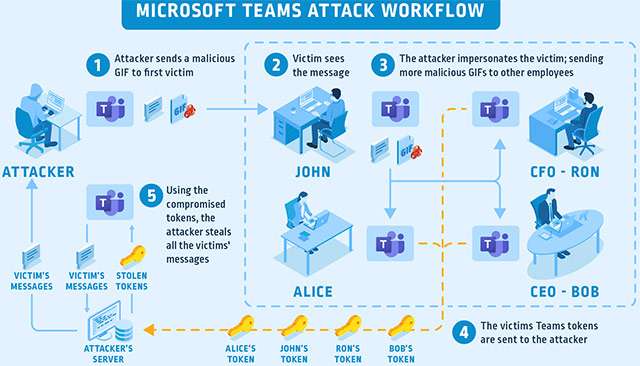

Le potenziali gravi ripercussioni di una simile azione malevola sono ben spiegate in un intervento approfondito sul blog del team (link a fondo articolo). In breve, ogni volta che l’utente apre Teams il client crea un nuovo access token temporaneo (JWT) attraverso un server di autenticazione gestito dal gruppo di Redmond (login.microsoftonline.com). Lo stesso avviene nel caso in cui dal software si effettua l’accesso ad altre piattaforme gestite da Microsoft come SharePoint, Outlook e così via.

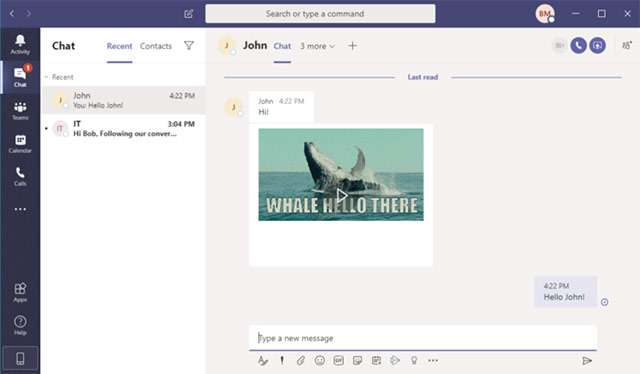

Poiché le immagini condivise con o da gli altri membri di un gruppo vengono salvate sui server, per accedervi è necessario passare dal processo di autorizzazione. Microsoft lo fa attraverso la creazione di un cookie denominato “Skype Token” o “skypetoken_asm”. Facendo leva su questa dinamica, CyberArk ha scoperto che sfruttando la vulnerabilità di acquisizione di un sottodominio in Microsoft Teams (ad esempio “aadsync-test.teams.microsoft.com” o “data-dev.teams.microsoft.com”) è possibile utilizzare una GIF malevola per rubare i dati degli utenti, solo impostandone l’attributo “src” con riferimento al sottodominio citato poc’anzi che all’apertura del file inoltrerà il token di autenticazione.

Non era necessario che i diretti interessati la condividessero a loro volta: bastava vederla. Il problema, che come scritto in apertura è stato risolto, ha interessato sia la versione desktop del servizio o sia quella accessibile tramite browser Web.