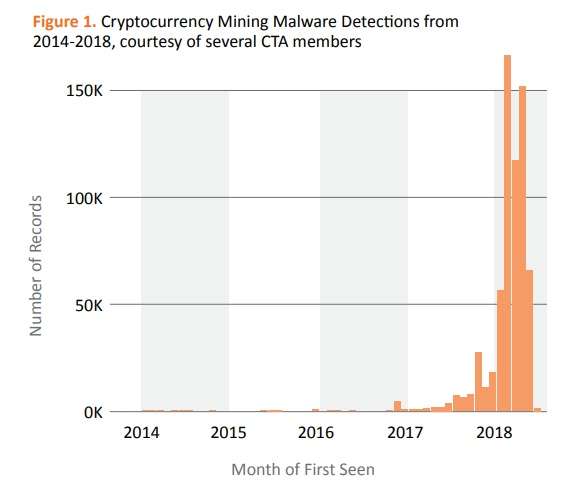

Il mining è improvvisamente diventato un metodo di grande importanza per monetizzare gli attacchi informatici. Secondo quanto emerso dal report (pdf) della Cyber Threat Alliance, il mining illecito di criptovalute sarebbe salito del 459% in un solo anno, configurando una situazione che sembra sfuggire di mano.

Sono molti i fattori che portano a questa preoccupante situazione, ma in particolare v’è il forte vantaggio ottenibile. L’attività di mining, infatti, ha margini di guadagno decrescenti in virtù degli alti costi necessari per l’alimentazione dei sistemi utili alla produzione delle criptovalute. Qualora si riuscissero ad annullare tali costi, automaticamente ogni singola criptovaluta prodotta diventa guadagno netto, pulito e facilmente riciclabile. Ed è esattamente questa la situazione che si trovano di fronte malintenzionati con in mano strumenti in grado di attaccare un computer terzo, prenderne il controllo ed installarvi software per il mining.

Mining come modello di business

Così facendo, infatti, è possibile sfruttare la potenza di calcolo altrui (nonché i consumi elettrici) per “minare” moneta a proprio vantaggio. Secondo i dati Palo Alto Networks, l’85% delle monete virtuali prodotte tramite mining illecito sono dei Monero, mentre i Bitcoin rappresentano soltanto l’8% del totale e tutte le altre criptovalute assommano appena il 7%. La scelta dei Monero non sarebbe casuale: benché di minor valore rispetto ai Bitcoin (il che rende meno profittevole l’attività), garantiscono maggior privacy e anonimato, mettendo di fatto al sicuro i malintenzionati da qualsivoglia ripercussione successiva.

Il famigerato EternalBlue, tool in grado di mettere sotto scacco una vulnerabilità presente su vecchi sistemi Windows, è stato una delle scintille per l’aumento del mining illecito: l’attacco su vecchie macchine (la cui minor potenza può essere utilizzata in parallelo per raggiungere la potenza di fuoco necessaria per sostenere le complesse elaborazioni di mining) ha aperto un ampio bacino di interesse ed il mining è diventato la forma prediletta per una immediata e profittevole conversione degli attacchi in denaro.

Secondo quanto emerso, gli attacchi sarebbero diffusi in tutto il mondo, ma il baricentro principale sarebbe negli Stati Uniti. La crescita, estremamente significativa in questi mesi, non sembra attualmente dare segni di rallentamento. La sensazione è che il trend sia semplicemente conseguenza di un nuovo modello di business legato alle vulnerabilità informatiche, il che porta la Cyber Threat Alliance a consigliare un maggior impegno generale nella direzione della sicurezza.

Danni ad aziende e privati

Oltre la beffa, inoltre, c’è il danno: le macchine infettate da strumenti di mining illecito sono infatti sfruttate intensamente per l’elaborazione necessaria, portando ad un maggior consumo di risorse, ad un intenso surriscaldamento e ad una maggior probabilità di danni fisici alle componenti. Chi dovesse pensare che il mining illecito è un problema più generale che non privato, insomma, deve sapere che l’illecito compisce a prescindere, succhiando risorse laddove una vulnerabilità consenta l’accesso al sistema.

Il report consiglia pertanto una serie di precauzioni per monitorare i propri sistemi anche a livello enterprise, così da poter carpire eventuali segnali di un software di mining nascosto: consumi anormali, elevate attività CPU, flussi di traffico anormali e altri segnali possono indicare uno sfruttamento illecito delle proprie macchine e determinano la necessità di un immediato approfondimento.

Per gli utenti privati, invece, i consigli sono gli stessi di sempre, troppo spesso ignorati, troppo raramente inascolatti: password sicure, software antivirus aggiornati, patch installate con regolarità, attenzione alle estensioni installate sui browser, monitoraggio del comportamento delle proprie macchine e l’adozione del necessario senso critico quando si agisce online.

Secondo la CTA, insomma, occorre mettere in campo una azione generale di resistenza che possa alzare i costi delle attività illecite fino a scoraggiarne l’adozione: solo così sarà possibile ridurre i rischi, il mining illecito ed i danni correlati per i privati e le aziende sotto attacco.