Nessuna necessità di scalare la burocrazia o di percorrere le già agevoli strade tracciate dal Patriot Act, né di scontrarsi con la riluttanza degli operatori della Rete: per intercettare i dati che scorrono online basta la tecnologia, e qualche varco nei sistemi eretti dai colossi dell’IT a protezione delle infrastrutture che gestiscono le informazioni dei loro utenti. NSA, in collaborazione con i corrispettivi britannici del Government Communications Head Quarter (GCHQ), attingono direttamente alle dorsali private di Google e Yahoo!, copiano tutto e conservano il necessario per darlo in pasto ai sistemi di analisi al servizio della sicurezza nazionale perché venga distillato in informazioni significative.

È questo il contenuto dell’ ultima soffiata della talpa del Datagate Edward Snowden, resa nota dal Washington Post e avallata da due anonimi tecnici che avrebbero “stretti contatti con Google”: a gennaio 2013 era operativo MUSCULAR, un programma di intelligence volto alla raccolta di metadati e contenuti , un monitoraggio di default che andrebbe a rimpinguare le informazioni già raccolte con PRISM e a ottenere tutte quelle che PRISM non riesce a risucchiare. Un programma che in mese di tempo ha permesso di selezionare 181.280.466 record potenzialmente interessanti.

Il sistema MUSCULAR agisce sulle reti interne dei colossi del Web (Google e Yahoo! sono citate nei documenti), reti che collegano i loro data center dislocati in tutto il mondo. Tutti i documenti, i contenuti e le comunicazioni generati e scambiati a mezzo dei Internet (il Washington Post lo spiega analizzando l’infrastruttura di Google) vengono gestiti, dopo essere passati attraverso connessioni cifrate, dai server front-end, che si occupano dell’interazione diretta con le macchine degli utenti. Ma gli operatori della Rete processano e archiviano queste informazioni mediante monumentali e inviolabili data center disseminati sul Pianeta, costantemente sincronizzati e approntati per bilanciare i carichi di traffico, per far fronte ad eventuali malfunzionamenti, collegati da dorsali in fibra private e dedicate .

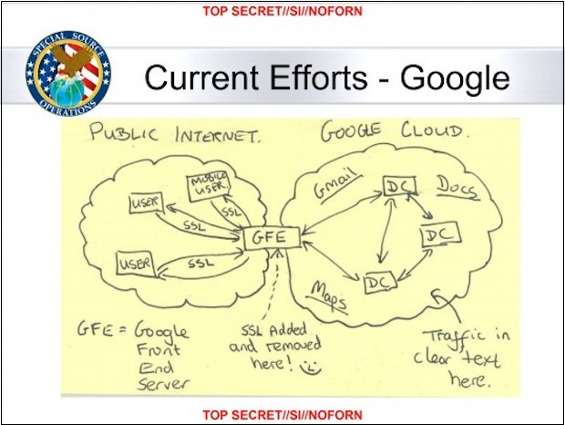

Proprio su questo tipo di traffico che fluisce ad uso e consumo dei colossi del Web agirebbe MUSCULAR: i documenti non spiegano con chiarezza le modalità, ma il Washington Post ha tracciato delle ipotesi. NSA potrebbe aver trovato il modo di infiltrarsi nelle dorsali private che collegano i diversi data center delle aziende. Un secondo scenario potrebbe essere quello del collaborazionismo: la controparte britannica di NSA, GCHQ (già impegnata nel sondare le dorsali con il programma TEMPORA), potrebbe aver ottenuto la possibilità di rastrellare i dati fuori dagli States: presso i cable landing point o presso i punti di interscambio, gestiti da terzi, oppure direttamente presso i datacenter condivisi da Google e Yahoo! con altre aziende. Per attingere ai dati, l’intelligence farebbe leva sulla mancanza di sistemi di cifratura : nel memo pubblicato dal Washington Post , l’ignoto autore dello schema mostra come, al momento in cui è stato tracciato, Google non prevedesse un sistema di cifratura per lo scambio di dati fra i propri datacenter (ma la situazione è cambiata nel mese di settembre) e come all’altezza del raccordo rappresentato dai server front end “la cifrature SSL venga aggiunta e rimossa”. Una misteriosa affermazione capace di suscitare un sorriso schizzato .

A non sorridere sono certo i cittadini della Rete. Tutti i dati che affidano alle infrastrutture dei colossi della Rete verrebbero copiati, e conservati da GCHQ per un tempo che varia dai 3 ai 5 giorni. Il tempo necessario ai tecnici e ai potenti mezzi di NSA per scandagliare i dati conservati in questo “buffer”, per scartare quelli non necessari e per conservare quelli interessanti, che secondo quanto riferito dal Washington Post avrebbero consentito all’intelligence statunitense di ottenere importanti indizi sulle attività di “governi stranieri ostili”.

Con l’aggiungersi delle rivelazioni snocciolate da Snowden, il panorama delle pratiche di tecnocontrollo statunitense si fa sempre più complesso. Oltre alle strategie perseguite con il programma PRISM , che prevede richieste dirette ed esplicite ai colossi del Web, oltre alle tattiche cybercriminali per passare al setaccio le informazioni scambiate in Rete, emerge la sistematicità con cui il piano MUSCULAR raddoppia la sorveglianza già condotta attraverso altri strumenti . Quali le motivazioni che potrebbero risiedere dietro alla scelta di NSA di approntare un meccanismo di tecnocontrollo che agisca come un sistema di backup e che operi fuori dai confini degli States, all’insaputa di chi gestisce gli stessi canali in cui scorrono i dati?

In primo luogo, le questioni legali: il Patriot Act , e in particolare la sua sezione 215 e il Foreign Intelligence Surveillance Act con i suoi emendamenti , avrebbero spianato la strada a soluzioni come PRISM, alla raccolta dei metadati e all’intercettazione lungo le dorsali delle telco statunitensi, ma imporrebbero altresì delle restrizioni nel collezionare i dati relativi ai cittadini statunitensi. Guardando all’estero , dunque, NSA potrebbe intercettare i propri cittadini con più libertà, facendo leva sul discusso Executive Order 12333 e sulla elasticità con cui delinea le attività di spionaggio.

In secondo luogo, agendo nella piena segretezza, NSA non deve scontarsi con il possibile ostruzionismo del colossi della Rete e delle telecomunicazioni, che rivendicano per ovvie ragioni il diritto alla privacy dei loro utenti, e si muovono con sempre più decisione a favore della trasparenza per dimostrare la propria lealtà ai consumatori che si affidano loro.

Ma si tratta semplicemente di speculazioni. NSA ha già negato di aver approfittato dell’Executive Order 12333 “per aggirare le limitazioni imposte dal Foreign Intelligence Surveillance Act e dalla sezione 702 del FAA”. E ha affermato con tanta decisione quanta vaghezza che “l’asserzione del Washington Post secondo cui raccogliamo vaste quantità di dati di cittadini statunitensi attraverso questi metodi non è vera”. GCHQ, sull’altra sponda dell’Atlantico, ha spiegato di essere a conoscenza della questione ma di “non avere alcun commento”.

Coloro che si esprimono con più veemenza sono gli operatori della Rete, loro malgrado coinvolti nelle operazioni venute alla luce con la soffiata. Yahoo! ha negato ogni tipo di collaborazione, mentre Google, che si accoda a Yahoo! nel sottolineare la propria estraneità alle attività di tecnocontrollo, ha espresso la propria “indignazione” rispetto alle pratiche dell’intelligence, capace di spingersi ad intercettare i dati attraverso le reti private: “una riforma urgente sarebbe necessaria”.

Laddove non arrivano le tutele da parte del legislatore, però, potrebbe arrivare l’ingegno di coloro che operano in Rete: i servizi di email cifrate Lavabit e Silent Circle , costretti ad imterrompere le proprie attività perché incapaci di garantire la privacy ai propri utenti nel quadro legislativo statunitense , hanno annunciato la prossima fondazione della non profit Dark Mail Alliance . All’orizzonte , nuovi protocolli e nuovo codice open source capaci tutelare la privacy e la sicurezza dei netizen che non vogliano esporre le proprie email all’occhiuta sorveglianza di stato.

Gaia Bottà