Alcuni ricercatori del College of Management Academic Studies , il più grande ateneo dello Stato di Israele, hanno recentemente pubblicato un articolo nel quale viene illustrata una nuova tecnica di social engineering consistente nell’ applicazione dell’approccio man-in-the-middle (nel quale l’attaccante intercede in una comunicazione lecita tra client e server) per violare i meccanismi a disposizione dell’utente per il recupero delle password .

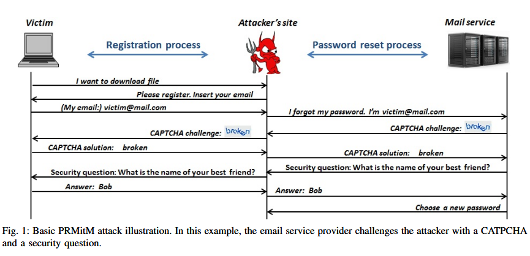

L’attacco, chiamato PRMitM ( Password Reset Man in the Middle ), risulta semplice nel concetto ma elaborato nell’applicazione, e prevede l’utilizzo di apposite piattaforme di backend in grado di assumere il ruolo di intermediario nell’operazione di ripristino della password dimenticata in molte piattaforme e applicazioni Web.

CAPTCHA, domande di sicurezza, codici di verifica via SMS o autenticazione a due fattori non sono un ostacolo per l’attaccante: la richiesta per l’informazione eventualmente necessaria viene inoltrata alla vittima ; per tale ragione la piattaforma utilizzata nell’attacco deve integrarsi appieno con il servizio target.

Uno degli scenari di attacco presentati è effettuato, ad esempio, tramite un sito Web per il quale un utente effettua l’iscrizione , magari per effettuare l’accesso ad un’area riservata o al download di file. Nel momento in cui l’ignara vittima specifica il proprio indirizzo di posta elettronica può iniziare l’attacco vero e proprio: a questo punto infatti, l’attaccante può avviare la procedura di recupero password e chiedere all’utente qualunque informazione necessaria a portare a termine l’operazione , proponendo di compilare le risposte segrete relative alle stesse domande configurate per l’account vittima, o chiedendo altri dettagli necessari.

In caso di autenticazione a due fattori effettuata tramite SMS o chiamata telefonica, è possibile sfruttare il fatto che in molti casi (ad esempio Google) i provider non inseriscono il proprio nome nel messaggio o nella chiamata ricevuta ; l’utente non è perciò in grado di riconoscere la reale provenienza del messaggio.

Gli account più sensibili a questa minaccia sono senza dubbio quelli relativi a servizi di posta elettronica , che possono rappresentare una superficie di attacco molto ampia grazie al fatto che spesso costituiscono il punto di ingresso per l’autenticazione verso altri servizi . L’accesso alla casella di posta, come noto, costituisce il punto di fallimento per la maggior parte delle piattaforme online, le quali inviano i link per il ripristino delle credenziali tramite email .

Nell’ambito della ricerca sono stati effettuati test specifici nei confronti di Facebook e Google, che sono risultati entrambi vulnerabili nonostante le misure di sicurezza adottate; altri servizi come WhatsApp, Telegram, Snapchat risultano però ugualmente attaccabili .

Patrizio Tufarolo