Il ransomware è una delle minacce più diffuse, pervasive e dannose. Questa specifica tipologia di malware ha dimostrato di riuscire a colpire tutti: utenti privati, professionisti, imprese e agenzie governative in tutto il mondo. Secondo un recente rapporto, il 59% delle imprese ha lamentato un attacco ransomware nel 2023 (fonte: “The State of Ransomware 2024“, Sophos). Un clic accidentale da parte di un utente poco attento o scarsamente formato, provoca l’attivazione del ransomware e la successiva rapida cifratura dei dati aziendali. Appare evidente quanto sia oggi sempre più indispensabile dotarsi di una soluzione anti ransomware efficace.

Anche perché, a valle di un attacco, le macchine e i dati possono essere sbloccati solo pagando un oneroso riscatto in denaro. E ciò, spesso, non costituisce una garanzia per riacquisire il controllo sui dati. Le conseguenze dell’attacco informatico possono inoltre rivelarsi molto costose in termini di risorse, interruzione dei flussi di lavoro e di intere linee di business, danni sul piano della reputazione e dell’immagine.

Le misure anti ransomware più efficaci sono quelle proattive

Partiamo dal caso peggiore: un attacco ransomware che va a buon fine può avere conseguenze gravi, con un effetto a catena che coinvolge tutti, dagli utenti interni ai clienti.

NinjaOne è una piattaforma integrata ed evoluta che offre una serie di strumenti e funzionalità per monitorare, gestire e proteggere gli ambienti IT aziendali.

Quando un attacco ransomware va in porto, si consuma purtroppo una vera e propria disfatta per l’azienda e per il team IT nel suo complesso, a partire dai responsabili. Che rischiano il posto di lavoro. Sì, perché i ransomware (come peraltro tutte le altre minacce informatiche) si combattono efficacemente applicando un approccio proattivo, utile a proteggere i dati e a garantire la continuità operativa.

Una severa politica anti ransomware passa quindi per l’adozione di soluzioni che permettano di tenere sotto controllo, in tempo reale, il comportamento di ogni sistema rilevando eventuali anomalie. Ciò indipendentemente dalla tipologia di endpoint e dalla sua dislocazione fisica (all’interno o all’esterno delle mura aziendali).

Monitoraggio e gestione remota dei dispositivi: il miglior anti ransomware

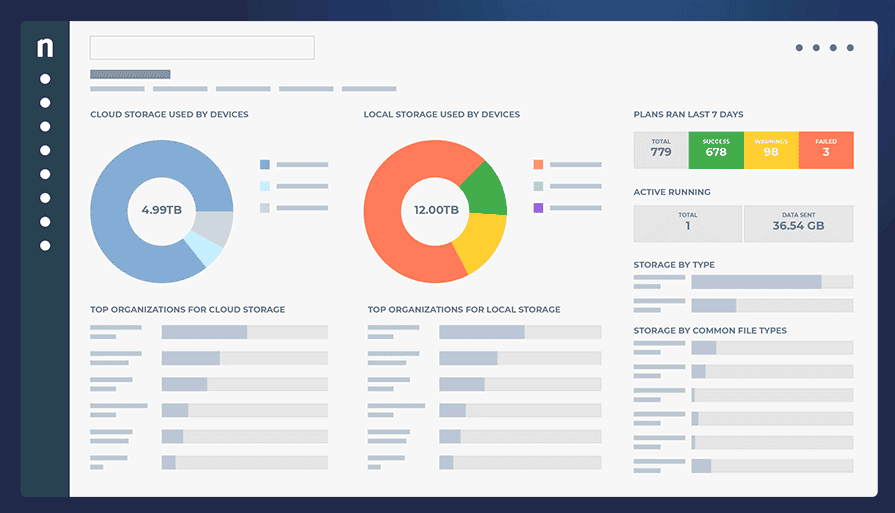

Una soluzione come NinjaOne permette di intervenire su tutti quegli aspetti che di solito sono sfruttati dai criminali informatici per diffondere malware, compresi i ransomware. La dashboard centralizzata di NinjaOne dà modo di monitorare e gestire l’intero ambiente IT, inclusi dispositivi, reti e applicazioni. In questo modo gli amministratori possono agevolmente tenere sotto controllo lo stato dei sistemi e delle reti in tempo reale.

Le funzionalità di automazione che NinjaOne può vantare consentono di semplificare e ottimizzare le attività quotidiane degli amministratori di sistema. Si pensi alla distribuzione delle patch di sicurezza, alla gestione degli aggiornamenti software e alla risoluzione automatica dei problemi comuni.

La presenza di vulnerabilità di sicurezza costituisce un terreno fertile per la diffusione dei componenti dannosi: il sistema di patch management NinjaOne, che non si ferma ai singoli sistemi operativi ma risulta esteso ai singoli software di terze parti, consente di bloccare lo sfruttamento delle lacune di sicurezza.

Per rendersi conto dei vantaggi sul versante della sicurezza degli endpoint e della rete aziendale nel suo complesso, suggeriamo di richiedere una prova gratuita di NinjaOne, senza impegno di acquisto e senza la necessità di inserire gli estremi di alcuna carta di credito.

Essenziale avere sempre a disposizione un backup aggiornato e consistente

Definendo una politica di backup efficace, le vittime del ransomware non devono affrontare la perdita di dati critici e richieste di riscatto elevate, non rischiano di incorrere in potenziali multe, in onerosi costi di recupero o tempi di fermo operativo significativi. Essere in grado di recuperare i dati dai backup garantisce la continuità operativa; selezionare una soluzione efficace per la gestione dei backup, aiuta a garantire la sicurezza e l’integrità dei dati.

La piattaforma NinjaOne, grazie alle molteplici integrazioni direttamente supportate, può dialogare con software di terze parti sollevando gli amministratori e il reparto tecnico dal dover passare continuamente da una soluzione all’altra.

NinjaOne Backup, tuttavia, offre una vasta gamma di funzionalità progettate per proteggere i dati aziendali e semplificare la gestione dei backup. L’integrazione stretta con la piattaforma di gestione degli endpoint NinjaOne consente agli utenti di gestire e monitorare il backup dei dati direttamente dalla stessa dashboard utilizzata per interfacciarsi con i singoli dispositivi.

L’offerta prevede una vasta gamma di piani di backup flessibili e personalizzabili, progettati per adattarsi alle esigenze specifiche di ogni organizzazione. Questi piani includono opzioni di backup cloud-based, ibride e locali, consentendo agli utenti di scegliere la soluzione più adatta alle loro esigenze di protezione dei dati.

Grazie a backup crittografati e all’autenticazione aggiuntiva per l’eliminazione dei precedenti archivi di backup, NinjaOne garantisce che i dati aziendali siano sempre al sicuro e facilmente recuperabili in caso di emergenza.

Per approfondire, suggeriamo di visionare la demo interattiva di NinjaOne Backup.

Opzioni di ripristino sicuro e self-service

NinjaOne offre diverse opzioni di ripristino sicuro, tra cui ripristini web-based dei file, ripristini bare metal e ripristini di immagini degli endpoint attivi. Si tratta di opzioni che consentono agli utenti di recuperare i propri dati in modo sicuro e affidabile, garantendo che siano sempre disponibili e accessibili al bisogno.

La piattaforma propone anche un’utile opzione di ripristino self-service per i file, consentendo agli utenti di accedere autonomamente agli archivi di backup avvalendosi soltanto del browser. Senza la necessità di avviare complesse procedure.

La guida NinjaOne al backup e al recupero dei dati aiuta a comprendere più in profondità tutto ciò che c’è da sapere per l’utilizzo delle soluzioni di backup in ambito aziendale.

Quando il backup non basta

I ransomware più moderni ed evoluti non soltanto richiedono un riscatto per ottenere la chiave di decodifica dei dati aziendali crittografati ma mettono l’azienda ulteriormente sotto scacco. Si supponga che l’impresa che ha subìto un attacco abbia impostato una policy di backup efficace, così come descritto in precedenza. Ripristinando i backup, spesso in maniera del tutto automatizzata grazie a NinjaOne Backup, l’impresa sarà in grado di tornare operativa in tempi molto brevi.

Certi gruppi di criminali informatici, però, si sono spinti ancora più avanti e richiedono il versamento di un importo in denaro per evitare la condivisione pubblica dei dati riservati (tra i quali ci sono spesso veri e propri segreti industriali).

Questo significa che, diversamente rispetto a quanto avveniva con i ransomware di prima generazione, adesso gli autori dell’attacco informatico sono fisicamente in possesso dei dati aziendali. Appare quindi evidente come il backup, seppur efficace, non sia più sufficiente per proteggere il business dell’impresa. Quest’ultima, risulta inoltre esposta al rischio di sanzioni per la mancata adozione delle misure più idonee.

Sicurezza proattiva per prevenire i movimenti laterali

Gli endpoint, come spiegano gli ingegneri di NinjaOne, dai desktop ai dispositivi mobili, sono spesso il punto di ingresso per gli attacchi ransomware. La sicurezza di questi device risulta quindi fondamentale per evitare di esporsi ad attacchi e, ad esempio, facilitare i cosiddetti movimenti laterali.

Una volta aggredito con successo un sistema, l’attaccante o il processo dannoso di solito usano spostarsi da un sistema all’altro all’interno della rete locale per ottenere maggiori privilegi, rubare informazioni sensibili o perpetrare ulteriori attacchi.

Questo tipo di movimento può comportare l’uso di varie tecniche: sfruttamento delle vulnerabilità dei sistemi, sottrazione di credenziali valide, esecuzione di attacchi di tipo “man-in-the-middle” per intercettare il traffico di rete, o sfruttare altri punti deboli nella sicurezza della rete. Gli attaccanti usano tecniche per rimanere il più possibile “under-the-radar“, per prolungare il tempo durante il quale possono operare senza essere scoperti.

Hardening degli endpoint: la carta vincente anti ransomware

In questo senso il cosiddetto hardening degli endpoint riveste un’importanza a dir poco fondamentale. Si tratta di una pratica che mira a migliorare la sicurezza dei dispositivi collegati alla rete aziendale, rendendoli più resistenti agli attacchi informatici. È questa un’altra protezione anti ransomware a dir poco cruciale.

L’obiettivo consiste nel minimizzare le opportunità per gli attaccanti di sfruttare vulnerabilità e compromettere la sicurezza dei sistemi. L’hardening degli endpoint comporta una serie di operazioni e configurazioni che rendono i dispositivi più sicuri.

Le principali misure per la protezione degli endpoint

- Protezione degli accessi: Implementazione dell’autenticazione multifattore (MFA), rimozione degli account utente sconosciuti, modifica degli account amministrativi predefiniti, applicazione dell’accesso con privilegi minimi agli account e imposizione dell’utilizzo di password robuste.

- Configurazione del dispositivo: Attivazione della funzionalità Secure Boot, disattivazione dell’utilizzo di unità USB non autorizzate, abilitazione della crittografia sulle unità (ad esempio con BitLocker), blocco delle richieste di rete da parte di applicazioni specifiche, riduzione delle porte di comunicazione esposte, miglioramento delle attività di logging e disattivazione dei protocolli considerati insicuri.

- Gestione del software: Rimozione delle applicazioni potenzialmente pericolose, dei software non supportati o non consentiti, distribuzione di soluzioni antimalware e di Endpoint Detection and Response (EDR), installazione di soluzioni per la gestione sicura delle credenziali di accesso, abilitazione e configurazione corretta del firewall e rimozione di eseguibili non più in uso.

- Auditing: Verifica dell’effettiva applicazione delle impostazioni di hardening su ciascun sistema e controllo periodico delle misure di protezione in essere.

Per automatizzare tutte queste attività, NinjaOne consegna nelle mani degli amministratori IT strumenti avanzati di automazione. Essi consentono di monitorare e gestire gli endpoint da remoto, applicando modifiche e configurazioni in modo rapido ed efficiente su tutti i dispositivi connessi alla rete aziendale.

L’attivazione della prova gratuita di NinjaOne aiuta a rendersi conto di come la piattaforma cloud sia in grado di sbloccare una protezione multilivello, efficace non soltanto nei confronti dei ransomware ma anche della stragrande maggioranza degli attacchi informatici.