Forcepoint ha messo in luce l’ennesimo ransomware dopo Locky, Jaff e GlobeImposter chiamato Scarab , inviato dalla botnet Necurs, responsabile per alcune delle più grandi campagne di spam con 5-6 milioni di host infettati al mese.

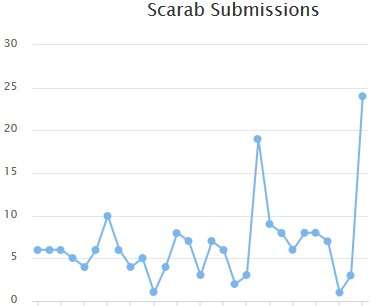

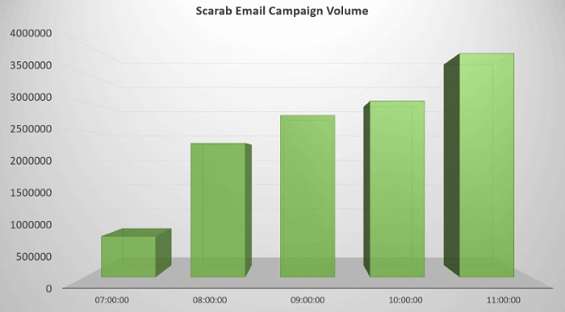

In sei ore, nel giorno del ringraziamento americano, Necurs aveva già inviato 12,5 milioni di email contenenti una versione modificata di Scarab. Dall’immagine seguente, che riguarda il sito ID-Ransomware – che consente di identificare il tipo di ransomware che ha infettato il proprio sistema – è possibile notare il picco di rilevamenti di Scarab.

Le email contenenti Scarab seguono un pattern già utilizzato in passato dallo spam di Necurs , l’oggetto della mail dà l’illusione che l’allegato sia una scansione di un documento, ad esempio:

- Scanned from Lexmark

- Scanned from HP

- Scanned from Canon

- Scanned from Epson

Ma l’allegato è in realtà un archivio 7-Zip contenente uno script Visual Basic che scarica ed esegue il ransomware .

Lo script contiene gli stessi riferimenti a Game of Thrones visti nella campagna ransomware di Locky tra cui ad esempio variabili come: Aria, SansaStark, RobertBaration, JohnSnow, o HoldTheDoor.

Scarab, scoperto a giugno da Michael Gillespie, è basato sul proof-of-concept HiddenTear, scritto in Delphi e riconoscibile tramite l’estensione “.scarab” mentre la seconda versione di Luglio usava l’estensione “.scorpio”.

La versione attuale diffusa da Necurs utilizza di nuovo l’estensione “.scarab” criptando i file senza cambiarne il nome originale, ma facendo un append ad ogni nome di file con l’estensione “.[suupport@protonmail.com].scarab”

Quando eseguito Scarab disabilita le funzionalità di ripristino di Windows:

cmd.exe /c wbadmin DELETE SYSTEMSTATEBACKUP -keepVersions:0

cmd.exe /c wmic SHADOWCOPY DELETE

cmd.exe /c vssadmin Delete Shadows /All /Quiet

cmd.exe /c bcdedit /set {default} recoveryenabled No

cmd.exe /c bcdedit /set {default} bootstatuspolicy ignoreallfailures

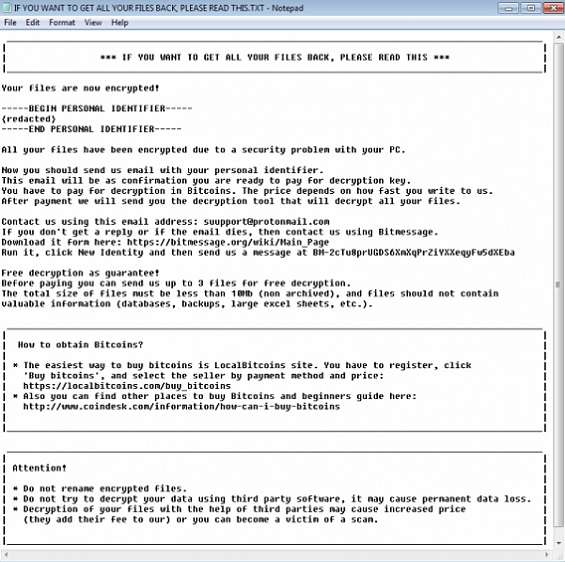

Dopo aver terminato di cifrare i dati si autoelimina e apre un file denominato “IF YOU WANT TO GET ALL YOUR FILES BACK, PLEASE READ THIS.TXT”.

La richiesta di riscatto non menziona una somma da pagare per riavere i propri file leggibili, ma dice agli utenti che più velocemente contatteranno gli autori di Scarab via email (o BitMessage) più piccola sarà la somma del riscatto.

L’uso del pagamento tramite email lo abbiamo già visto in molte campagne malware tra cui NotPetya, e al momento della scrittura dell’articolo non esiste un metodo per il recupero dei file crittografati da questo ransomware.

Ilaria Di Maro