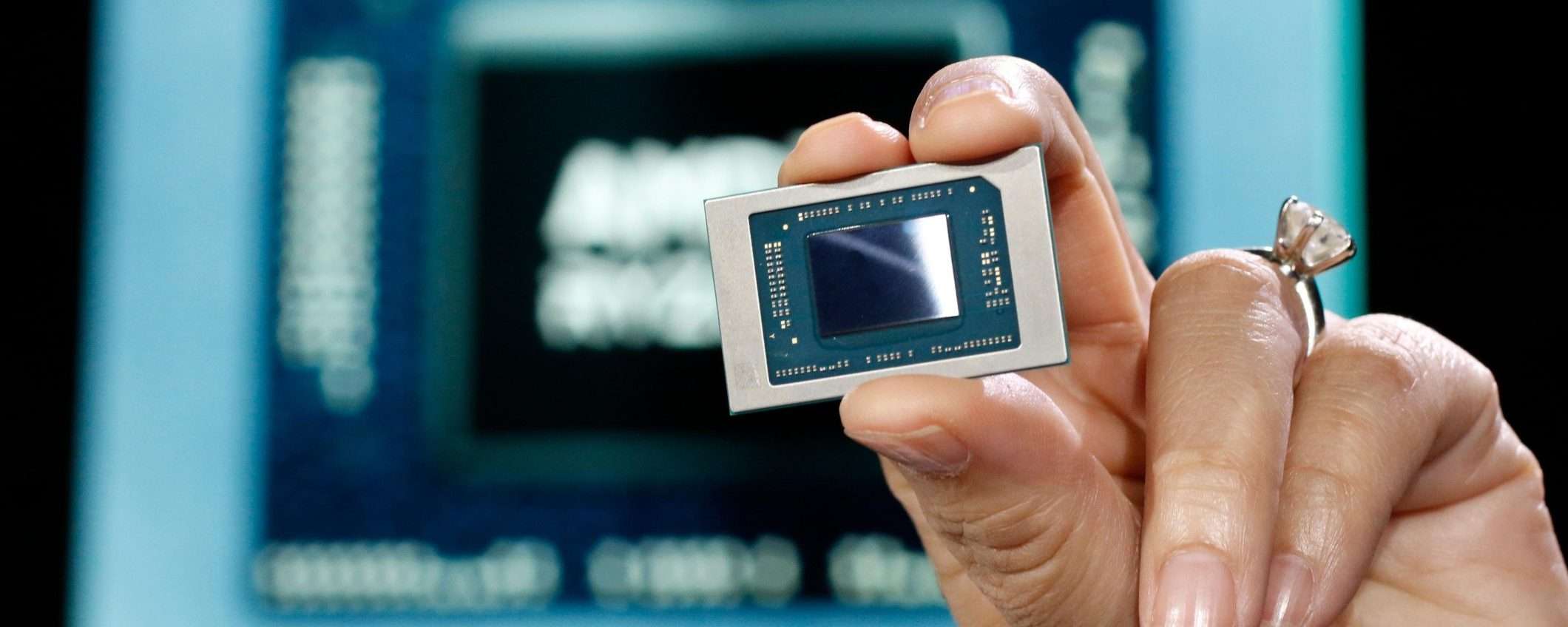

I ricercatori di IOActive hanno scoperto una grave vulnerabilità, denominata Sinkclose, presente nel firmware dei processori AMD da quasi 18 anni. Potrebbe essere sfruttata per eseguire codice arbitrario (malware inclusi) che non viene rilevato dagli antivirus e dalle protezione di sicurezza del sistema operativo. L’azienda californiana ha già rilasciato le patch per mitigare il problema.

Pericolo bootkit per molte CPU

La vulnerabilità, indicata con CVE-2023-31315, consente di ottenere privilegi Ring -2 e infettare il computer con bootkit, un tipo di malware difficile da rilevare perché è invisibile al sistema operativo e alle soluzioni di sicurezza. In dettaglio, Sinkclose permette di eseguire codice arbitrario in System Management Mode (SMM), una modalità con privilegi Ring -2, quindi tra i più elevati (c’è anche Ring -3).

Per sfruttare la vulnerabilità e modificare le impostazioni di SMM nel firmware è necessario avere privilegi di livello kernel (Ring 0). Ciò riduce i rischi, ma sono stati già effettuati diversi attacchi che permettono di ottenere privilegi di livello kernel, usando varie tecniche, tra cui BYOVD (Bring Your Own Vulnerable Driver). I cybercriminali più esperti potrebbero facilmente accedere ai computer con gli attuali tool. I target sono principalmente i sistemi aziendali.

AMD ha pubblicato un bollettino di sicurezza con l’elenco dei processori interessati: EPYC di prima, seconda, terza e quarta generazione, Ryzen 3000/4000/5000/7000/8000 desktop, Ryzen 3000/4000/5000/6000/7000 mobile, Ryzen Threadripper 3000/7000, Ryzen Threadripper PRO e Athlon 3000 Mobile.

L’azienda californiana ha rilasciato fix per il firmware che mitigano il problema, ma non lo risolvono. Gli utenti devono quindi installare al più presto le ultime versioni dei BIOS.